사용자 기만 후 여러 파일로 공격 연계…시스템 정보 탈취 이어가

출처 불분명한 링크 클릭 말고, 압축 파일 해제 시 확장자 확인

[아이티데일리] 생성형 AI로 만든 가상 이미지를 악성코드 유포에 악용한 공격이 발견돼 사용자의 각별한 주의가 필요하다.

22일 정보보호 업계에 따르면, 이스트시큐리티는 지난 18일 공식 블로그를 통해 AI로 제작된 군 이미지로 사용자를 기만한 피싱 메일 공격 사례를 소개했다.

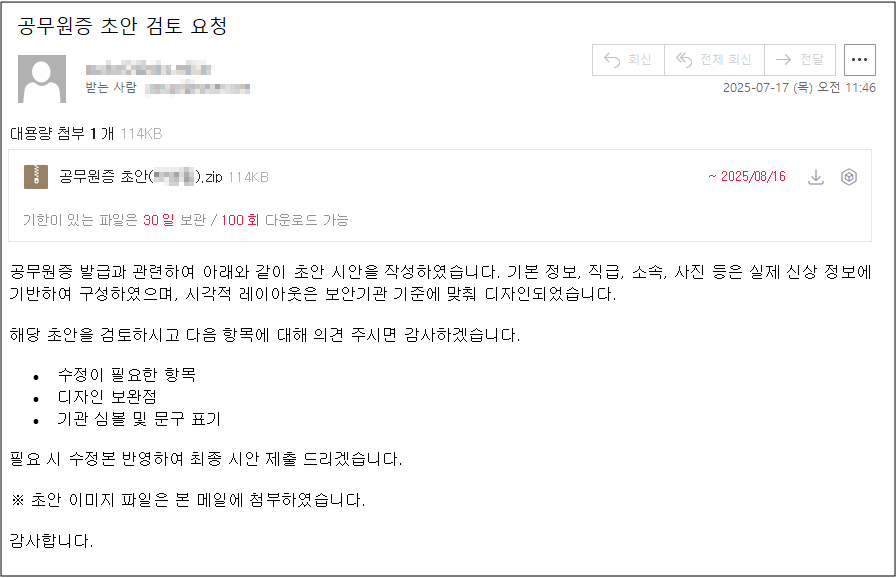

이번 공격은 ‘공무원증 초안 검토 요청’이라는 제목의 피싱 메일로 유포됐다. 공격자는 가짜 공무원증 이미지로 사용자를 속인 뒤 명령제어(C2) 서버와 통신하는 정보 탈취형(인포스틸러, Infostealer) 악성코드를 설치했다.

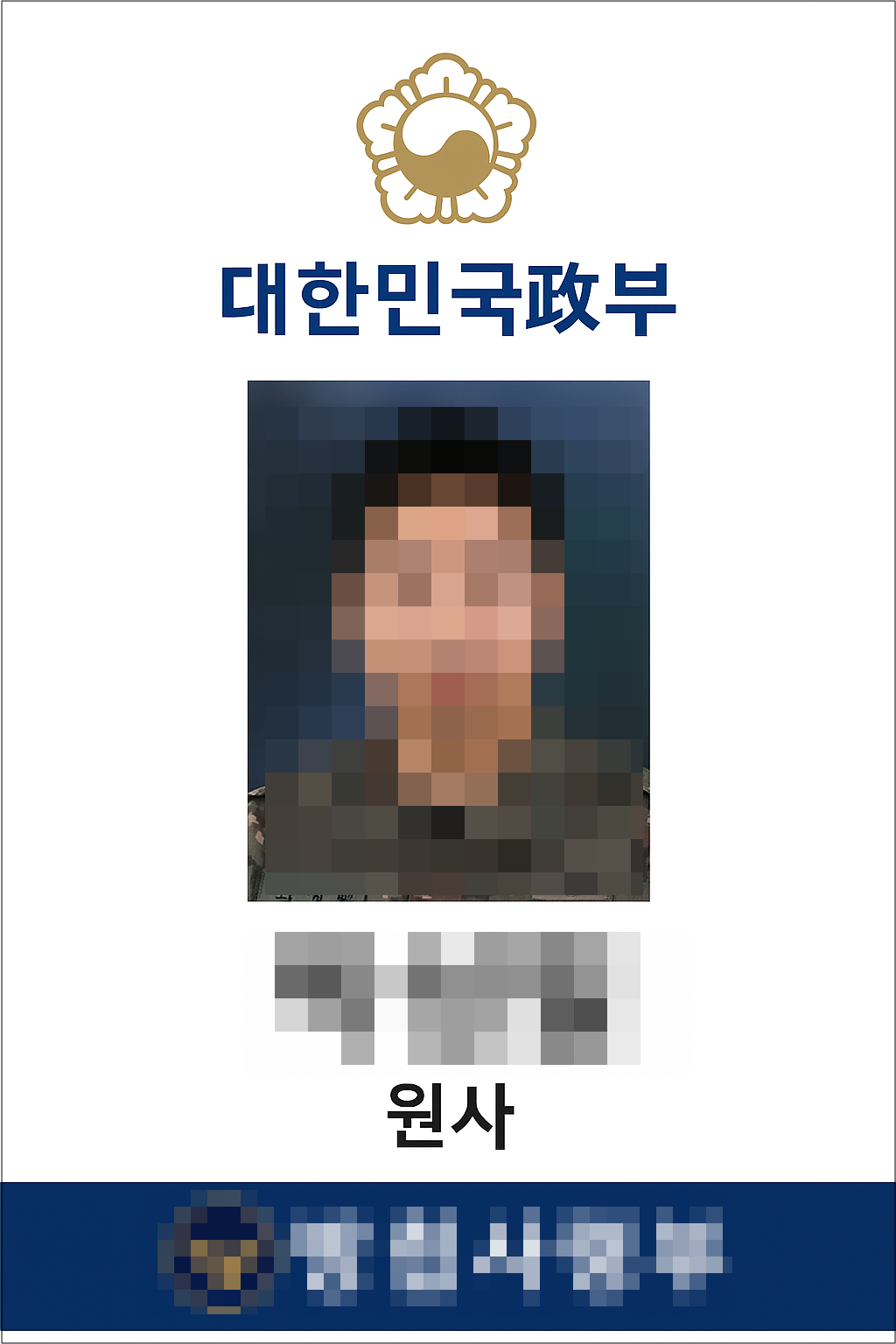

이스트시큐리티 측은 “악성코드 유포를 위해 AI 생성 이미지가 미끼로 활용된 사례로, AI 기술이 결합하며 수법이 더욱 정교해지고 있음을 보여준다”며 “실제와 같은 이미지로 사용자가 악성 파일을 열도록 만들어 공격 성공률을 높일 수 있다”고 설명했다.

먼저 공격자는 첨부된 초안을 검토해 달라는 내용으로 사용자가 첨부파일을 확인하도록 유도했다. 첨부파일은 대용량 첨부파일 형태이며, 클릭 시 외부 링크에서 ‘공무원증 초안(이름).zip’ 파일이 다운로드된다.

이 ZIP 포맷 압축 파일에는 이미지 파일 아이콘으로 위장한 LNK 바로가기 파일이 담겼다. 사용자가 초안 이미지로 오인해 이 파일을 클릭하면 난독화된 명령어가 실행됐다. 이렇게 공격자 서버에서 다운로드된 ‘공무원증 초안(이름).png’ 파일은 사용자를 속이기 위해, 군 소속 인원의 공무원증인 듯 AI로 만들어진 이미지였다.

사용자가 눈치채지 못한 사이, 공격자는 C2 서버에서 ‘privname173.cab’라는 압축 파일을 받았다. 이를 ‘C:\ProgramData\HncAutoUpdate’ 폴더에 압축을 풀고 HncUpdateTray.exe, config.bin 등 파일 두 개를 생성한 뒤 원본 파일은 삭제했다.

이 중 HncUpdateTray.exe 파일은 스케줄러를 등록해 7분마다 반복적으로 동작을 수행하며 공격을 지속했다. 특히 정상 문서 프로그램의 업데이트 파일로 위장하기 위해 유사한 파일명을 사용했다. 이와 함께 실행되는 config.bin 파일은 공격자 서버(C2)와 통신하며 감염 PC의 시스템 정보를 수집 및 전송하고, 추가로 ‘tempprivate0082.bat’ 파일도 다운로드했다.

실제 tempprivate0082.bat 파일이 다운로드되지 않아 이스트시큐리티는 해당 파일을 분석하지 못했지만, 공격자 서버와 통신하며 다양한 악성 행위를 수행할 것으로 추측했다.

이스트시큐리티는 이 같은 공격으로 인한 피해를 예방하기 위해 이메일에 포함된 출처가 불분명한 링크를 클릭하지 말고, 압축 파일 해제 시 내부 파일 확장자를 확인 후 의심스러울 경우 실행하지 않도록 주의를 당부했다.

아울러 이스트시큐리티의 안티바이러스 솔루션 ‘알약’에서는 이번에 발견된 악성 파일을 ‘Trojan.Agent.LNK.Gen’으로 탐지하고 있다.