민간 정책 연구소 표적 삼아…포털 메일 서비스 악용해 탐지 회피

[아이티데일리] 북한 연계 해킹 조직 ‘김수키(Kimsuky)’가 국내 유명 언론사 직원을 빙자해 피싱 공격을 펼친 것으로 확인됐다.

12일 이스트시큐리티에 따르면, 민간 정책 연구소 소속의 특정인을 겨냥해 국내 유명 언론사 직원으로 위장한 ‘스피어 피싱(Spear Phishing)’ 공격이 발견됐다.

스피어 피싱은 특정한 개인이나 조직을 표적으로 삼아 만들어진 피싱 공격을 일컫는다. 공격 대상을 사전에 조사해 맞춤형 제목과 내용 등을 내세워 공격하기 때문에 성공률이 높다.

이스트시큐리티 시큐리티대응센터(ESRC)는 이번 공격이 북한 연계 해킹 조직인 ‘김수키’의 공격 패턴과 높은 유사성을 보이는 것을 확인했다. 이에 따라 김수키 조직의 소행으로 추정하고 있으며 추가적인 연관성 분석을 진행 중이다.

ESRC 김종철 팀장은 “이번 공격에 쓰인 파일명과 코드 난독화 방식 등이 기존에 분석한 김수키의 공격 사례와 상당 부분 일치했다”며 “가령 난독화된 파워셸 코드는 눈으로 볼 수 없어서 특정한 패턴으로 복호화 작업이 이뤄져야 하는데 그 방식이 김수키에서 사용하던 수법과 유사하다”고 말했다.

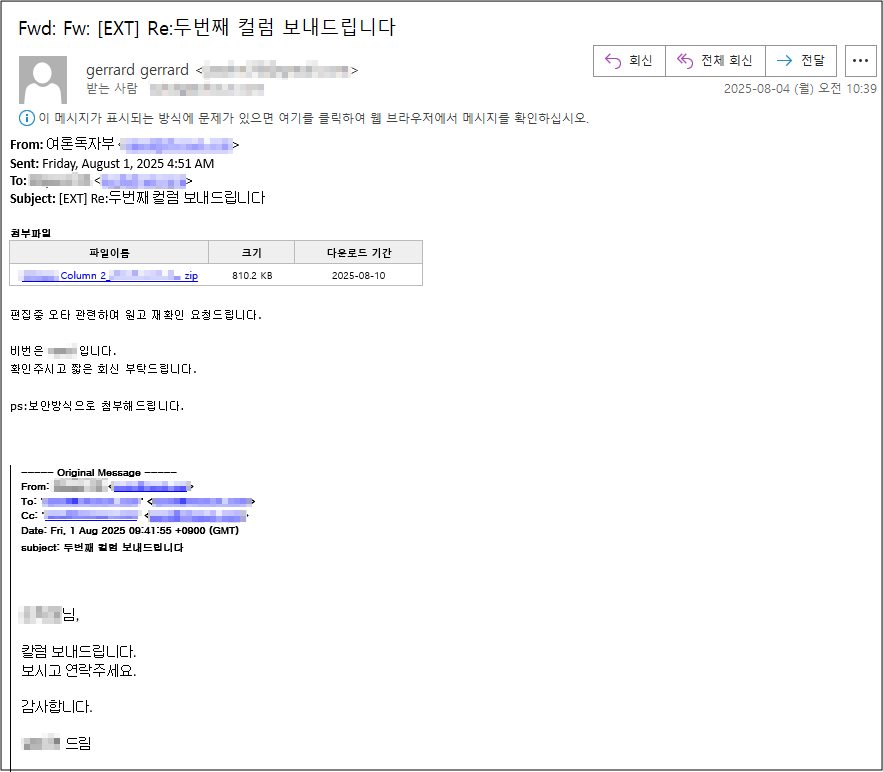

이번 공격은 국내 언론사로부터 칼럼 작성 요청을 받은 피해자가 원고를 제출한 후, 언론사 담당자를 사칭한 회신 메일에 악성코드가 첨부돼 전달되는 방식으로 이뤄졌다. 해커는 정상적인 업무 메일 전달 구조를 악용해 피해자로부터 신뢰를 얻고 악성 파일을 실행토록 유도했다.

이메일 본문에는 대용량 첨부파일 형태로 다운로드 링크가 포함됐다. 피해자가 이를 클릭하면 ‘.zip’ 포맷의 압축 파일이 다운로드됐다. 특히 공격자는 탐지를 회피하기 위해 국내 포털사이트 메일 서비스에서 제공하는 대용량 첨부파일 링크를 활용했고 압축 파일에 암호를 설정해 첨부했다.

김종철 팀장은 “해커들은 자신들의 명령제어(C2) 서버로 바로 연결하지 않고 국내 포털사이트에서 제공하는 대용량 첨부파일 링크를 사용해 우회했다. 보안 프로그램은 포털사이트의 링크를 신뢰할 수 있다고 판단하기에 이 악성 파일을 감지하지 못했다”고 설명했다.

다운로드된 파일에는 크롬(Chrome) 브라우저 아이콘으로 위장한 바로가기(.lnk) 파일이 담겼다. 피해자가 해당 .lnk 파일을 실행할 경우, 내부에 존재하는 파워셸 코드가 동작하며 임시 폴더(Temp) ‘7hweuyd.ps1’ 파일이 저장됐다. 이 파일은 공격자의 명령제어 서버(C2)에서 PDF 파일을 다운받아 저장했는데, 이는 사용자 의심을 피하기 위한 미끼 용도였다.

백그라운드에서는 ‘7hweuyd.ps1’ 파일 내부의 코드 일부를 추출해 ‘chrome.ps1’라는 파일로 저장하는 작업이 이뤄졌다. 이후 chrome.ps1 파일의 지속성 확보를 위해 30분마다 자동으로 실행되도록 스케줄러가 등록됐다. 이 파일은 스케줄러에 따라 C2 서버에서 ‘ofx.txt’ 파일을 다운받고 윈도우(Windows) 앱데이터(APPDATA) 폴더에 저장 후 실행시키는 작업을 반복했다.

ESRC는 “분석 당시 ‘ofx.txt’ 파일이 다운로드되지 않아 정확한 분석은 완료하지 못했다. 다만 유사 공격 사례에 비춰 볼 때 ‘원격 제어 도구(Remote Access Tool, RAT)’ 계열의 악성코드 실행됐을 가능성이 높다”고 추정했다.

공격자는 원격 제어 도구로 피해자 몰래 컴퓨터를 장악하고 중요 정보를 탈취할 수 있다. 팀뷰어(TeamViewer) 같은 정상 프로그램을 악용하거나 악의적 목적을 위해 만들어진 프로그램을 설치하기도 한다.

현재 알약에서는 이번에 발견된 악성코드를 ‘Trojan.Agent.LNK.Gen,Trojan.Powershell.Agent’로 탐지하고 있다.