기업별 강점 내세워 솔루션 차별화 시도

[아이티데일리] VPN이 사이버공격의 온상이 되고 있다. 많은 기업에서는 코로나19 대유행으로 원격 근무 환경을 구축하기 위해 VPN을 도입했다. 그러나 VPN은 구조적 약점으로 인해 해커들이 내부 네트워크로 침투하는 경로로 악용됐다. 특히 과도한 권한 부여와 정적인 접근 제어 방식은 공격의 표적이 되기에 충분했다.

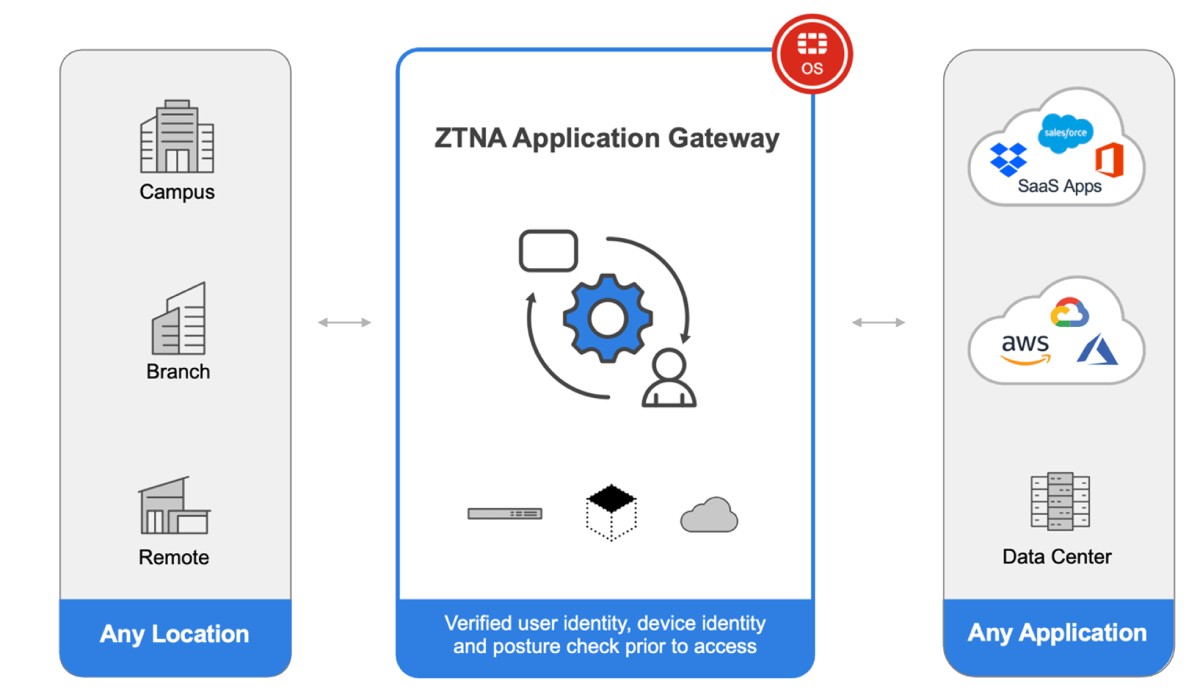

지능화된 사이버 위협에 대응하기 위해 ‘제로 트러스트 네트워크 액세스(Zero Trust Network Access; ZTNA)’가 떠올랐다. ZTNA는 모든 접속 시도를 검증하고 최소 권한만을 부여하는 방식으로 VPN보다 강화된 보안을 제공한다. VPN이 주된 공격 표적이 된 이유와 그 대안으로 떠오르고 있는 ZTNA에 대해 알아봤다.

지니언스 / NAC 토대로 한 단계 발전시킨 ‘지니안 ZTNA’

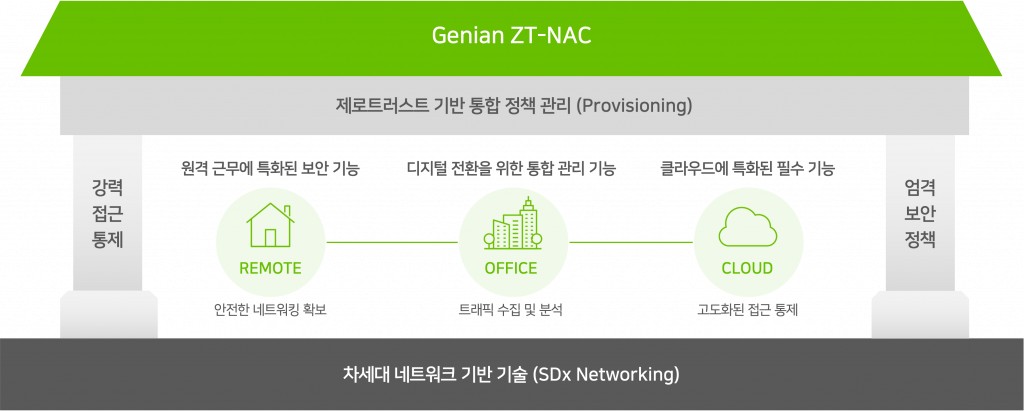

지니언스는 ‘지니안 NAC’으로 국내외 네트워크 보안 시장에서 두각을 나타내 왔다. 지니안 NAC는 보안 정책을 바탕으로 사용자·단말의 접근을 통제하고 IAM, 패치관리(PMS) 등 부가 기능을 더해 안전성을 높였다. 하지만 NAC는 경계 보안 모델에 기반하고 있어 클라우드 확장이나 동적 업무 환경 지원에 한계를 보였다.

이에 지니언스는 NAC가 갖춘 가시성과 네트워크 접근 통제는 유지하면서도 그 범위를 원격지 및 클라우드로 확장한 ‘지니안 ZTNA’를 개발했다. 지니안 ZTNA는 △에이전트 △게이트웨이 △폴리시(Policy)로 구성돼 있다. 에이전트는 단말 컴플라이언스를 실시간 검증하며 FIDO, 구글 OTP(One-Time Password) 등으로 다중 인증을 제공한다. 게이트웨이는 PEP 지점에서 장치 인증, 애플리케이션 통제를 수행하고, 폴리시가 PDP에서 정책 수립 및 관리, 연동 API 지원, 싱글 사인 온(SSO) 인증 연계 등을 뒷받침한다.

게이트웨이 단에서는 기존 VPN과 동일한 업무 환경을 구축해 보안은 높이면서도 사용성을 유지한다. 또 애플리케이션 기반 접근 통제를 사용자 인증과 결합해 마이크로 세그멘테이션(Micro Segmentation)을 구현했다.

지니언스 이대효 상무는 “지니안 ZTNA는 단말 보안 검증과 강력한 인증을 갖췄으면서도 편의성을 유지하는 데 초점을 맞췄다”며 “내부 보안 구조는 달라졌어도 사용자들은 기존 VPN 솔루션 대비 큰 차이 없이 업무 시스템을 활용할 수 있다”고 밝혔다.

지니안 ZTNA는 해외에서 고객 사례를 늘려가고 있다. 지니언스는 글로벌 철강기업, 미국 금융기관, 남미 건설기업 등 다양한 산업군에 지니안 ZTNA를 공급하는 성과를 거뒀다.

엠엘소프트 / ‘티게이트 SDP’로 실현하는 제로 트러스트 보안

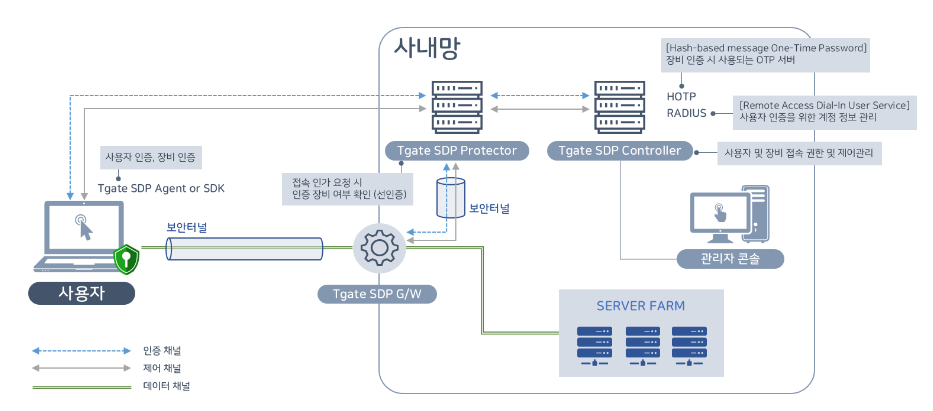

엠엘소프트는 ‘티게이트 SDP’로 제로 트러스트 보안을 구현하고 있다. 클라우드 보안 협회 표준 규격을 준수하는 이 솔루션은 SDP 게이트웨이를 시스템 앞 단에 둠으로써 서버 네트워크 정보를 외부에 노출하지 않는다. 정보 자원을 은폐해 대상으로 특정하기 어렵게 만들어 공격으로부터 보호한다.

SDP 클라이언트는 사용자 PC의 감염 상태를 확인해 무결성에 문제가 없을 때에만 내부 네트워크 접근을 허용한다. 화이트리스트 기반 방화벽을 통해 실시간으로 접속·차단 정책도 변경할 수 있다. 또 단일 패킷 인증(Single Packet Authorization; SPA)으로 장비 및 사용자 인증에 신뢰된 패킷만을 사용함으로써 분산 서비스 거부 공격(DDoS)이나 크리덴셜 스터핑(Credential Stuffing)을 미연에 방지한다.

전용 API 기반 ‘앱 바인딩(App-binding)’ 기능으로 허가된 애플리케이션 외에 통신이 불가하도록 제어하는 일도 가능하다. PC 에이전트로 지정한 소프트웨어만으로 서버에 접속하는 방법과 표준 API로 그룹웨어, 메신저 등 개별 앱을 개발·연동해 접속을 제어하는 법을 모두 지원한다. 특히 허용된 애플리케이션으로 서버에 접속하더라도 그 외 다른 소프트웨어로는 접속이 불가하다.

아울러 현행 망 분리 제도 하에서도 SDP 구현이 가능하도록 IT보안인증사무국과 한국정보보안기술원으로부터 인증서를 획득한 바 있다.

드림시큐리티 / ‘매직 SDP’ 기반 통합 접근 관리 프레임워크

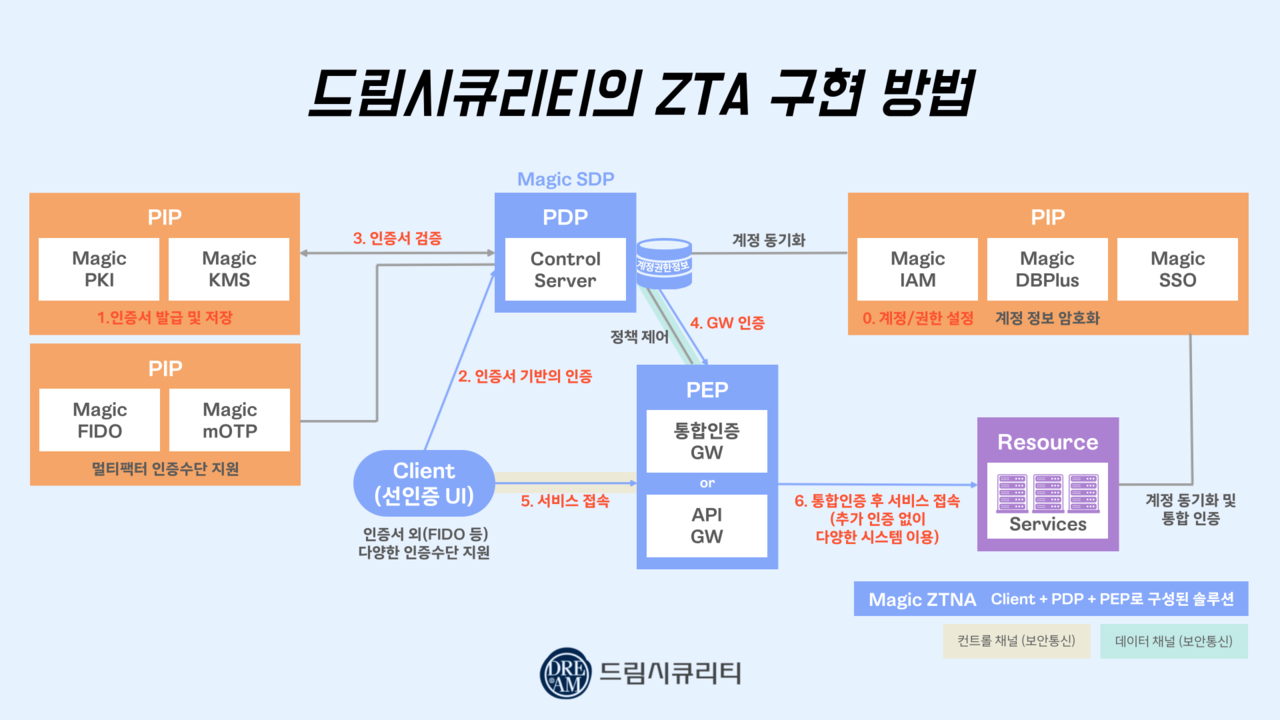

드림시큐리티는 ‘매직 SDP’를 중심으로 제로 트러스트 기반 보안 플랫폼을 구성하고 있다. 매직 SDP는 사용자 접근에 대한 선인증 기능을 제공하는 컨트롤 서버 역할을 맡는다. PEP에서는 통합인증 게이트웨이가 접근 요청에 대한 허가와 차단을 진행하며, API 게이트웨이도 같은 위치에 놓여 API 사용에 대한 인증 및 인가는 물론 사용량 부하 관리를 담당한다.

드림시큐리티는 자사 계정 관리 및 인증 솔루션을 바탕으로 단일 프레임워크를 구성한다. 매직 IAM으로 통합 계정 권한을 관리하며 매직 PKI가 사용자, 기기 등 구성 요소에 대한 인증서 발급·삭제·유효성 검사 기능을 제공한다. 검증이 완료된 접근에 대해서는 매직 SSO로 인증 절차를 간소화하며 다중인증(MFA), 지속 인증을 위한 FIDO도 지원한다.

또한 응용 프로그램과 장치를 지정함으로써 인가되지 않은 기기를 통한 접속을 제한할 수 있다. 해커가 공격 대상을 식별할 수 없게끔 네트워크 정보를 숨기며, 타임아웃(Time-out) 기능으로 일정 시간 이상 활동이 없는 장치는 접속을 종료시킨다.

특히 드림시큐리티는 인증 기술력을 바탕으로 비즈니스 환경에 따라 PEP를 웹 싱글 사인온(SSO)과 API 인증으로 게이트웨이를 이원화하는 기술을 개발하고 있다. 이를 통해 애플리케이션 기반 PEP 역량을 강화한다는 계획이다.

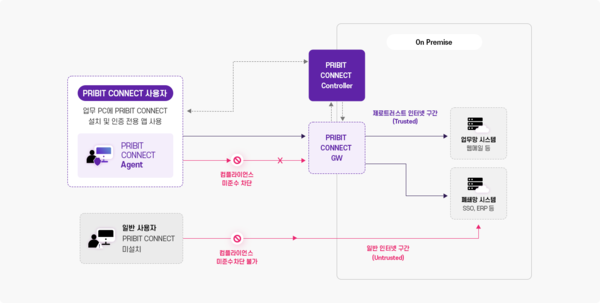

프라이빗테크놀로지 / 에이전트 기반 ‘프라이빗 커넥트’로 사용자 검증 강화

프라이빗테크놀로지는 구축형 ZTNA ‘프라이빗 커넥트’를 서비스하고 있다. 프라이빗 커넥트는 디바이스 단계에서부터 사용자의 접속 정보를 수집하고 이를 ‘데이터 플로우 ID’로 만들어 허용되지 않은 접속을 차단한다.

생성된 ID는 네트워크, 서비스, 목적지 등 다양한 정보를 담고 있으며 자격 증명이 맞다 해도 다른 내용이 일치하지 않는다면 연결이 인가되지 않는다. 네트워크 접속 이전에 보안이 이뤄지기에 실제 속도나 대역폭에 영향을 주지 않으며, 고유 ID 값 또한 램(RAM)과 중앙처리장치(CPU)에 드는 리소스를 최소화했다.

프라이빗 커넥트는 GS인증, CC인증, 보안기능확인서 등 여러 인증을 통해 국내 보안 컴플라이언스를 준수한다. 이를 통해 공공·금융·방산 등 규제가 엄격한 환경에서도 안전한 보안 체계를 구축할 수 있다. 나이스정보통신, 포스코인터내셔널에서 프라이빗 커넥트를 도입해 VPN 환경을 ZTNA로 전환한 바 있다.

프라이빗테크놀로지 양광희 실장은 “프라이빗테크놀로지가 제공하는 강점은 디바이스 검증이다. 네트워크 접속에 이뤄지기 전에 신뢰 여부를 디바이스 단에서 검증함으로써 보안성을 높였다”며 “하드웨어 정보를 확보하는 데 한계가 있는 에이전트리스(Agentless) 구조보다 더욱 안전한 ZTNA 체계를 마련할 수 있다”고 강조했다.

한편, 프라이빗테크놀로지는 보안 액세스 서비스 에지(Secure Access Service Edge; SASE) 방식으로 서비스할 수 있는 클라우드 기반 보안 플랫폼 ‘패킷고(PacketGo)’ 개발에 박차를 가하고 있다.

팔로알토 네트웍스 / 업그레이드된 ZTNA 2.0으로 지능적 보안 제공

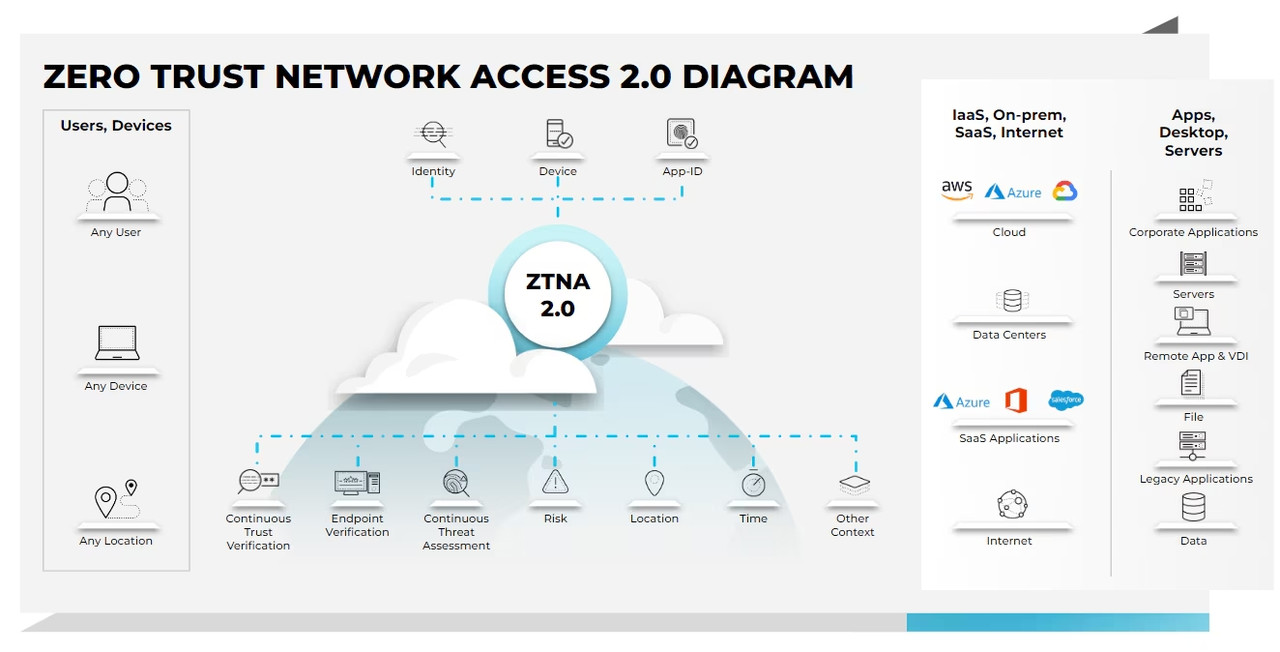

팔로알토 네트웍스는 클라우드 기반 ZTNA 2.0 아키텍처를 제공 중이다. ZTNA 2.0은 보다 정교하고 세분화된 최소 권한 접근, 지속적 신뢰 검증과 함께 사용자·기기·애플리케이션·데이터에 대한 심층 보안 검사를 단일 플랫폼에서 지원한다.

특히 회사가 개발한 독자 기술인 △앱-ID(App-ID) △유저-ID(User-ID) △디바이스-ID(Device-ID) 등으로 사용자 및 애플리케이션 활동을 지속적으로 관리한다. 모니터링 중 기기 상태나 위협 수준에 변화가 발생하면 접근 권한을 동적으로 조정할 수 있다.

ZTNA 2.0 아키텍처는 팔로알토 네트웍스의 원격 접속 보안 솔루션 ‘프리즈마 액세스(Prisma Access)’에 적용된다. 이를 통해 방화벽, 보안 웹 게이트웨이, 소프트웨어 정의 WAN(SD-WAN)과 결합해 SASE 체계를 구성한다.

이 밖에도 코어텍스 XDR(Cortex XDR), 와일드파이어(WildFire) 등 기존 팔로알토 네트웍스 제품군과 연동함으로써 유기적 체계를 구성할 수 있다. 또 ‘프리시전 AI(Precision AI)’를 활용해 알려지지 않은 위협까지 실시간 탐지하는 지능적 보안 체계를 구현할 수 있다.

포티넷 / ZTNA-보안 제품군 간 시너지 효과 창출

포티넷은 ‘유니버셜 ZTNA(Universal ZTNA)’로 어디서나 애플리케이션에 대한 안전한 접근을 보장한다. 권한을 제공하기 전 사용자, 기기 등을 검증하며 그 후에도 권한을 세션별, 애플리케이션별로 세밀하게 부여한다. 다중 인증으로 허용된 사용자, 기기에만 접속을 인가하며 엔드포인트와 프록시 사이에 TLS 암호화를 자동으로 설정해 트래픽을 숨기는 일이 가능하다.

포티넷은 ZTNA와 폭넓은 제품군을 연계해 시너지 효과를 끌어낸다. 단일 에이전트로 VPN, ZTNA, 엔드포인트 보안 등을 아우르는 기능을 제공하며 포티게이트(FortiGate) 방화벽에서 관련 정책을 선언하고 관리할 수도 있다. 아울러 포티OS 7.0 버전 이상을 탑재한 제품에는 ZTNA 관련 기능을 무료로 제공한다.

대표적인 고객 사례로 토스가 있다. 토스는 포티넷의 ZTNA 모델을 적용해 모든 접근 요청을 의심하고 이를 기반으로 보안을 강화했다.