김길중 이글루시큐리티 PS팀 과장

[컴퓨터월드]

악성코드의 과거와 현재, 그리고 위협 사냥

2017년 5월 12일 발생한 워너크라이(WannaCry) 공격은 5월 16일 기준으로 러시아와 유럽국가, 인도, 미국, 대만 등 세계 150개국 PC 30만여 대를 감염시켰다. 워너크라이 공격이 이렇게 빠르게 확산된 이유는 알려지지 않은(Unknown)형태와 알려진(known)형태의 공격이 결합됐기 때문이다.

윈도우 OS의 취약점 중 잘 알려져 있지 않은 취약점을 이용해 내부망으로 침입한 후 SMB 취약점을 통한 웜(Worm) 형태의 알려진 공격으로 내부 네트워크에 연결된 단말에 추가 전파를 시도하여 피해를 증폭시켰다.

클라이언트가 악성코드에 감염됐을 때 이에 대응하는 가장 일반적인 방법은 보안업체에서 탐지패턴을 추가해 방어하는 것이었다. DDoS와 같이 네트워크 공격이 발생했을 경우에는 네트워크 보안 장비의 시그니처 패턴을 업데이트하여 방어한다. 이러한 대응 방법은 결국 알려지지 않은 최초 공격은 막을 수 없다는 한계를 가지고 있다. 해당 공격에 대한 패턴이나 유형은 대부분 일정 시간이 지난 후에 보안업체들의 실시간 분석에 의해 알려지지 않은 상태에서 알려진 형태로 바뀌기 때문이다.

따라서 해당 장비의 시그니처 패치가 이루어지지 않는다면 사이버 공격이 발생해도 SIEM모니터링으로는 알려지지 않은 공격을 탐지하기 어려웠다. 이러한 문제점을 보완하기 위해 최근에는 SIEM에서 TI(Threat Intelligence)정보를 연동해 외부 사이트에서 발생한 공격의 IP나 URL정보를 서로 공유하며 추가 공격에 대해 더욱 발 빠르게 대응하는 방법이 각광을 받고 있다.

SIEM에서 수집하고 있는 과거 데이터를 배치성이 아닌 실시간으로 다양한 방법을 활용해 분석함으로써 내부에서 존재하고 있는 위협에 대해 끊임없이 능동적으로 모니터링하는 위협사냥(Threat Hunting)이 주목 받는 이유이다. 그렇다면 이러한 알려지지 않은 형태의 악성코드에 대응하기 위한 SIEM관점에서의 위협 사냥에 대해 알아보자.

위협 사냥이란?

인간의 면역체계는 병원균의 침투를 원천 봉쇄하는 형태가 아니라, 병원균 침투 시 신속하게 이를 제거하고 원래의 상태로 돌아가는 회복 탄력성에 초점이 맞추어져 있다.

보안도 마찬가지이다. 사이버 공격을 완벽하게 막고자 했던 지금까지의 보안 관제 전략은 서서히 한계를 드러내고 있다. 시간이 흐름에 따라 기하급수적으로 증가하는 악성 코드와 갈수록 지능화되는 다양한 공격 시도를 100% 방어하는 것이 사실상 불가능해졌기 때문이다. 이제는 공격 차단의 실패가 곧 보안 실패를 의미하지 않는다. 그보다 더 중요한 건 앞서 언급한 인간의 면역 체계처럼, 신속하게 원래의 상태로 되돌아갈 수 있는 회복 탄력성이다.

과거 침투이력을 통해 동일한 공격이 실시간으로 반복해 이루어지는 부분을 인지하고 대처하는 회복 탄력성을 강화해 외부 공격에 신속히 대응하는 방법이 필요하다. 그리고 이러한 회복 탄력성을 강화하기 위해서는 지속적인 위협 사냥이 요구된다.

위협 사냥이란 네트워크나 데이터를 능동적으로 분석해 공격에 이용될 수 있는 취약점을 사전에 찾아내고 이러한 일련의 과정을 통해 발견한 오류 등을 최대한 빨리 보완하거나 적합한 조치를 취하는 활동을 뜻한다. 즉, 수동적인 이벤트 모니터링이나 분석과는 달리 내부 네트워크에 침투한 광범위한 위협을 식별하고자 하는 적극적인 의지를 가지고 보안 장비를 우회하여 수행하는 실시간 이벤트 모니터링 기술 및 기법을 말한다.

위협 사냥은 클라이언트 레벨에서 네트워크 레벨까지의 모든 로그를 수집하고 수집된 로그들을 타임라인별로 식별 가능한 환경 속에서 다양한 분석 방법을 동원하여 이루어지는데, 이는 한 두 차례로 끝나는 이벤트성이 아닌 반복적으로 꾸준히 수행돼야 하는 작업이다. 마치 인체가 쉼 없이 면역 체계를 유지해나가는 것처럼 말이다.

위협 사냥을 잘하기 위한 가장 중요한 전제 조건은 바로 데이터다. 데이터는 시·공간적 가시성을 확보할 수 있도록 전 영역에 걸쳐 수집되어야 하며 수집된 여러 이벤트들은 위협 분석을 위해 지리적, 시계열, 네트워크 토폴로지, 피벗, 시각화 분석 기능 등의 다양한 접근이 가능해야 한다. 분석을 통해 나온 각 단계별 특징(Feature)은 시나리오를 통해 생성된 경보를 기반으로 정기적인 분석이 가능하다.

그럼 다음의 SIEM 활용 사례를 통해 위협 사냥을 SIEM에서 적용하는 방법에 대해 알아보도록 하자.

위협 사냥 SIEM 적용 사례

위협 사냥은 내부에 존재하고 있는 취약점을 찾는 것부터 시작한다. 다음의 내용은 내부자료 유출에 대한 간단한 시나리오로 위협 사냥을 SIEM에 적용시킨 사례이다.

매체제어 솔루션을 강제 중지시킨 후 USB를 다른 시스템 자원으로 인식시켜 우회하는 경우, 공격 화면과 SIEM에서 검색되는 로그 형태를 비교하여 향후 동일한 공격에 대해 지속적으로 탐지할 수 있는 방법에 대해 기술했다.

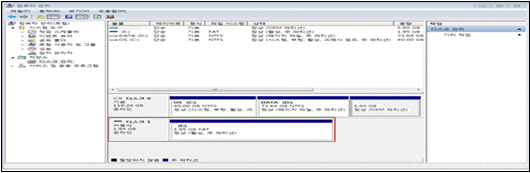

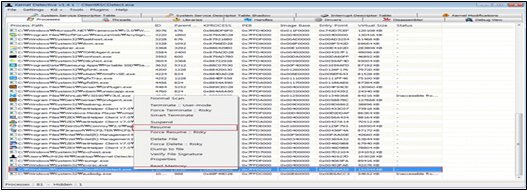

1단계) 매체제어 솔루션 강제 중지

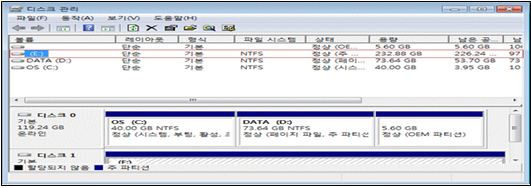

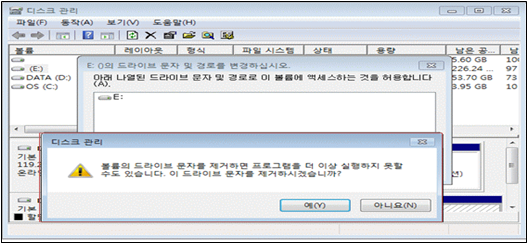

2단계) 드라이브 이름 삭제를 통한 매체제어 솔루션 언로드(UNLOAD) 기능 우회

위의 1, 2단계 위협 사냥 결과물을 토대로 우리는 특정 PC에서의 매체제어 솔루션 강제 중지 및 이동식 디스크 연결 후 데이터 쓰기를 통해 내부 유출이 발생할 수 있음을 확인했다.

3단계) SIEM룰의 적용

해당 시나리오를 SIEM룰로 표현하면 출발지 IP를 승계 조건으로 적용하여 아래와 같이 각각의 3가지 룰로 설정할 수 있다. 이는 특정 PC에서 프로그램 강제 중지, 이동식 디스크 연결, 데이터 쓰기가 발생하면 내부 유출로 의심할 수 있다는 의미이다.

4단계) SIEM에서의 Drill-Down 및 다양한 분석 수행

다음은 내부에서 발생한 다양한 시나리오 경보 중, 내부정보유출 화면을 분석하는 방법이다. 발생한 시나리오는 다음의 방법에 따라 로그 분석 및 추적이 가능하다.

내부에서 발생한 시나리오 이름과 발생 건수 화면이며, 특정 시나리오만을 필터링해 Drill-Down방식으로 추가 분석을 할 수 있다.

필드 별 카운트된 표를 보면 특정 PC에서 데이터 이동이나 이동식 디스크 MOUNT 및 프로세스 STOP과 같은 이상행위가 다량 발생했음을 확인할 수 있다.

아래 그림과 같이 시각화 분석을 통해서도 쉽게 식별이 가능하다. 녹색 영역은 정상 PC들로 이상행위의 흔적을 보이지 않지만, 빨간색 영역의 특정 PC는 프로세스 STOP, 이동식 디스크 MOUNT, 다량의(풍선 크기) 데이터 이동이 이뤄졌음을 확인할 수 있다.

SIEM과의 적용을 통한 발전 방향

위협 사냥을 한다는 것은 쉽지 않다. 효과적인 위협 사냥을 위해서는 IOC(침해지표)를 제공하는 DPI와 같은 네트워크 패킷 수집, EDR과 같은 엔드포인트단의 HOST 이벤트가 필요하며, 이런 침해 지표들에 대한 끊임없는 장기간 분석이 병행되어야 한다. 그리고 이처럼 내부에서 발생한 과거 침해 지표들의 장기간 분석과 실시간 경보를 조합하다 보면 각 기업이나 기업의 환경에 가장 취약한 위협, 인간이 생각하지 못한 공격의 징후나 정보들을 발견할 수 있을 것이다.

점점 더 지능화되는 보안 위협과 복잡해진 IT환경 속에서 보안담당자들이 사이버공격을 방어하기 위해서는 SIEM과 위협 사냥의 연계를 통해 각 기업이나 기관의 취약점을 사전에 찾아내고 최적의 조치를 신속하게 취해야 할 것이며 이는 보안성 향상의 핵심 열쇠가 될 것이다.