한국어 지원, HWP파일 암호화 등 한국향 랜섬웨어 및 RaaS 급증

[컴퓨터월드] 전세계적으로 많은 피해를 일으키고 있는 랜섬웨어(Ransomware)는 2015년 4월 국내에 광범위하게 유포되기 시작해 지난 2016년에는 그 피해사례가 급격하게 증가했다. 지난 2015년 인터넷 커뮤니티 ‘클리앙’을 통해 랜섬웨어 ‘크립토락커’가 유포된 이후 랜섬웨어는 보안 업계와 일반 사용자를 넘어 기업들의 요주의 경계대상이 되고 있다. 특히 지난해부터 한국어 지원, HWP파일의 암호화 등 한국향 랜섬웨어들이 대거 등장하고, 서비스형 랜섬웨어(RaaS)의 으로 공격 주기가 빨라져 사용자의 주의가 요구되고 있다.

랜섬웨어는 몸값(Ransom)과 소프트웨어(Software)의 합성어로, 익히 잘 알려진 것처럼 이용자의 데이터(시스템파일, 문서, 이미지 등)를 암호화하는 악성코드다. 시스템을 잠그거나 데이터를 암호화해 사용할 수 없도록 하고 이를 인질로 금전을 요구하는 악성프로그램이다.

타 악성코드와는 달리 랜섬웨어는 데이터를 암호화시키기 때문에 백신을 통한 치료만으로는 암호화된 데이터를 복구할 수 없다는 특징을 가진다. 이 점은 공격자가 악성코드 제작 소요시간에 비해 높은 이득을 취할 수 있도록 하는 이점으로 작용해 랜섬웨어 확대를 더욱 부채질하고 있다.

지난해 랜섬웨어 피해신고 86.8% 증가

실제 금전수익 목적의 랜섬웨어 유포로 인한 피해는 국내외에서 지속 발생하고 있는데, 미국 대형병원 3곳(헨더슨감리병원, 치노벨리의료센터, 데저트 벨리병원)(16년 4월), 캐나다 캘거리대학(16년 6월), 부산일부 관공서(16년 6월), 샌프란시스코 대중교통시스템(16년 11월) 등이 대표적인 사례이다.

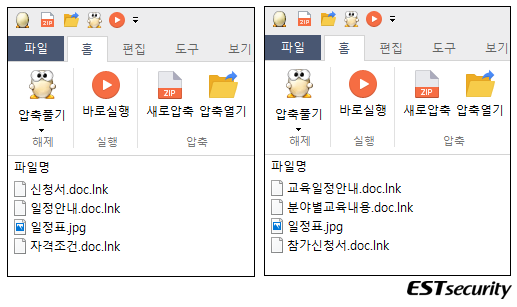

랜섬웨어 유포는 주로 메일, 신뢰할 수 없는 웹사이트, 파일공유사이트, 스마트폰 가짜 앱 등을 이용하고 있는데, 특히 스팸메일이나 스피어피싱은 랜섬웨어 유포에 주된 수단으로 이용되고 있다. 그 이유는 스팸 스피어피싱과 같은 사회공학적 기법을 이용한 공격방식이 일반 이용자에게 주효하게 작용되기 때문이다. ‘연말정산 안내’, ‘송년회 안내’, ‘영수증 첨부’ 등과 같이 일상생활이나 특정 시즌(송년회 졸업/입학 결혼 등)과 연관 짓거나 위장하면 일반 이용자들이 의심 없이 메일 내 첨부파일을 확인하게 되어 쉽게 유포될 수 있다.

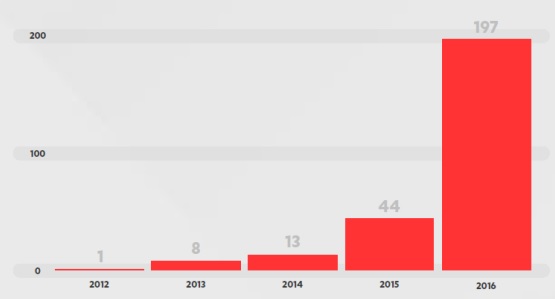

한국인터넷진흥원에 따르면 지난해 랜섬웨어 피해신고 현황은 1,438건으로, 2015년 770건에비해 86.8% 증가했다. 랜섬웨어의 수도 2015년 대비 약 3.5배가 증가한 것으로 추정된다. 글로벌 백신업체 에프시큐어(F-Secure)에 따르면 2015년에 44종의 랜섬웨어 군집이 발견된 데 반해 2016년에는 197종의 군집이 발견됐다.

한국랜섬웨어침해대응센터의 침해분석에 따르면 2016년도 랜섬웨어 침해 피해자는 2015년 2,678건에서 3,255건으로 1.2배 증가한 것으로 나타났다. 특히 기업의 주가나 민감한 정보를 가진 기관들의 경우 제대로 피해여부를 밝히지 않는 경우가 많아, 실제로는 약 2.4배정도 증가한 것으로 분석된다.

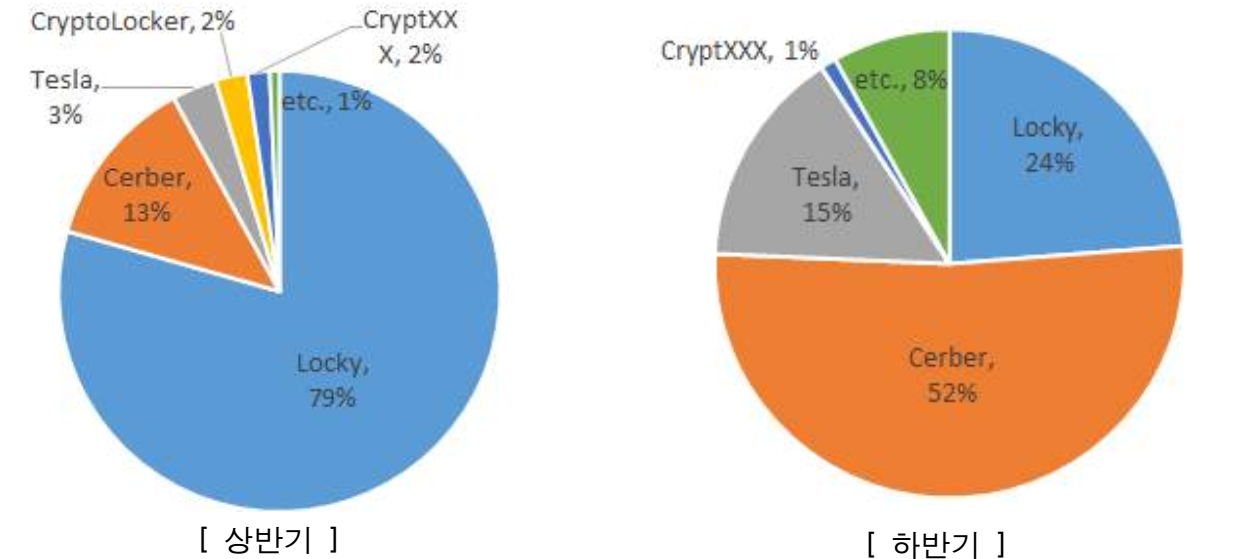

랜섬웨어의 종류는 2015년 8가지 종류에서 2016년에는 16가지 종류로 2배가 증가했다. 2016년 3월에 위장 이메일 방식으로 새롭게 등장해 수천 개의 기업과 공공기관을 공격한 록키와 6월초 현충일을 기점으로 대형 IT커뮤니티인 뽐뿌를 숙주로 뽐뿌 접속자를 대상으로 공격한 울트라크립트가 상반기 가장 큰 피해를 입혔고, 하반기에는 록키 변종과 신종 케르베르(CERBER) 공격이 확대되어 전체 피해의 80%를 차지했다.

규모로는 2015년도에 약 53,000명이 감염되어 1,090억 원의 피해를 입혔고, 30억 원 정도 해커에게 비트코인 금전이 지급된 것으로 추정된다. 2016년에는 13만명 감염, 3,000억 원 정도 피해가 발생했고, 13만명 피해자 중 최소 10%인 13,000명이 100억 원 이상의 비트코인을 지급한 것으로 추정되고 있다. 2016년 해커에게 지급된 비트코인은 작년 국내 비트코인 거래규모인 6천5백억원의 약 1.5%에 해당하는 금액이다.

특히 한국만을 대상으로 삼은 ‘한국특화형’ 랜섬웨어 또한 빠른 추세로 늘고 있다. 한국에서 주로 사용하는 HWP파일을 암호화하고 이메일을 통해 기업 내부 지침, 입사지원서, 고소장, 예약 및 상담 문의, 설문지, 교육일정 안내 등 사용자의 의심을 줄여 파일을 실행하게 하는 사회공학적 기법이 적용되고 있어 주의가 요구되고 있다.

사업모델로 성장한 ‘RaaS’

특히, 지난해에는 컴퓨터 지식이 없더라도 전문 대행업자에게 일정 비용만 지불하면 쉽게 랜섬웨어를 제작하고 유포시킬 수 있는 ‘서비스형 랜섬웨어(RaaS, Ransomware as a Service)’가 등장하는 등 점차 조직화·체계화되고 있다.

이전까지의 해커들이 자기과시욕이나 정치적 목소리를 내기 위해, 혹은 원하는 정보를 얻기 위해 바이러스 제작이나 해킹을 시도했다면, 이제는 명실공히 새로운 수익모델로 떠오른 것이다. 한 업계관계자는 “직접 서비스하던 업자들이 대행업체가 된 꼴”이라고 지적하기도 했다.

이러한 RaaS의 등장이 특별히 더 치명적으로 개인을 위협하는 것은 아니다. 다만 RaaS가 거래되는 암시장에 접근가능한 누구나 사이버 공격자가 되는 것이 가능해졌다는 점이 주목할 만하다. 특정 기업이나 기관을 공격하기 위해, 혹은 개인적 호기심만으로도 랜섬웨어를 유포할 수 있다.

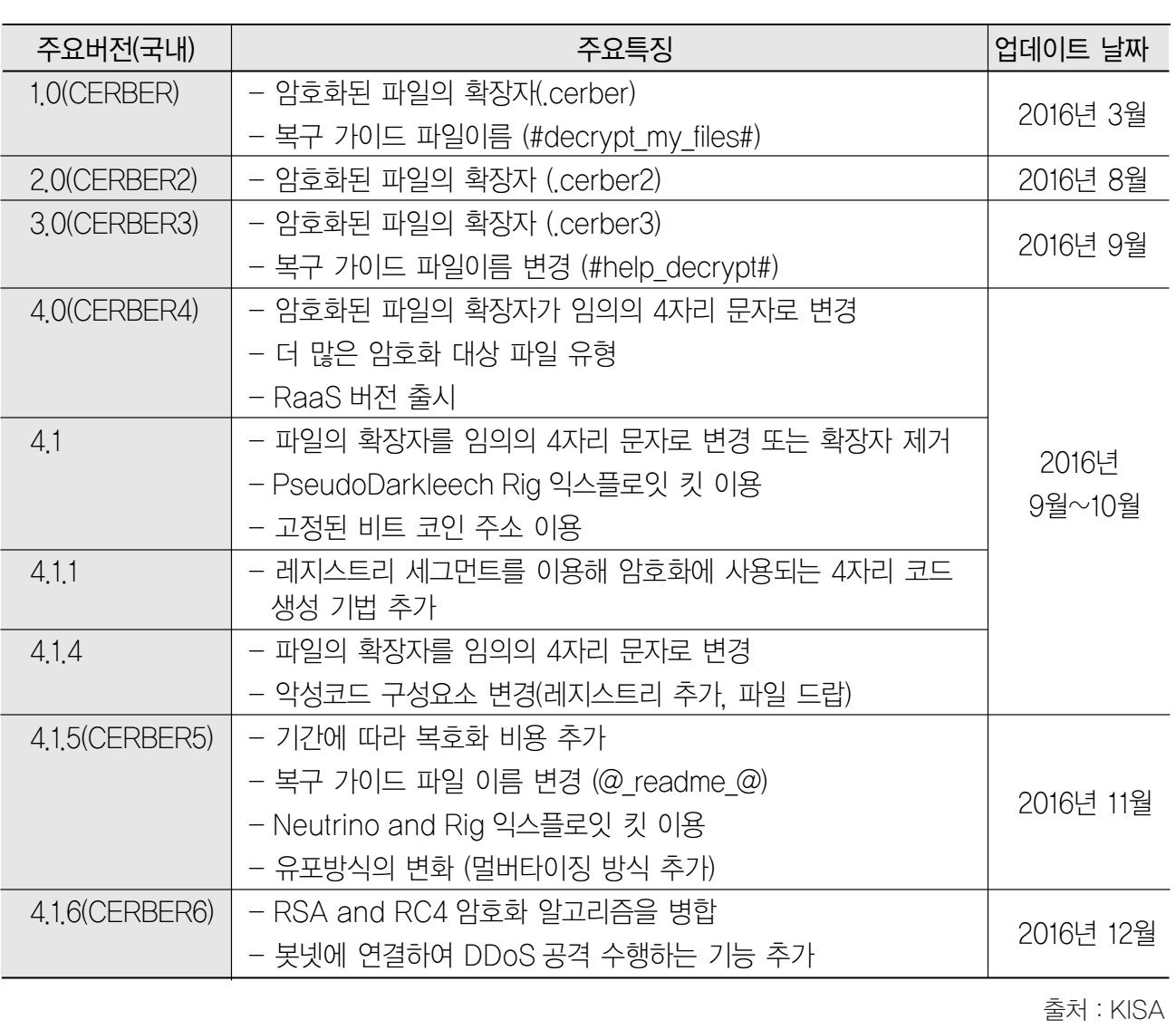

보안업계는 RaaS를 제작툴, 제작 대행 및 유통망 전체를 포괄하는 개념으로 정의한다. 케르베르의 예와 같이 대표적인 RaaS는 지속적인 업데이트를 통해 지속 관리되고 있다.

케르베르의 경우에서 특징에서 볼 수 있듯이 랜섬웨어 악성코드 분석을 지연시키거나 백신 등 보안솔루션 우회하기 위한 지능화 방법이 적용되고 있다. 스크립트 및 PE(Program Execution) 파일 암호화를 통해 특정 파라미터 확인 불가 유도, 네트워크 연결 없이 파일을 암호화하여 분석 근거 확보 불가 유도 등 분석방해 기법이 빠르게 적용되고 있다. 또한 토르(Tor) 네트워크와 비트코인을 이용하고 있어 공격자에 대한 추적이 어렵다는 한계를 악용하고 있다. 토르네트워크는 온라인 상에서 트래픽 분석이나 IP 주소 추적을 불가능하도록 임의의 중계 서버를 이용한 익명성을 보장하는 네트워크다.

“랜섬웨어 공격 올해 역시 지속될 것”

올해의 랜섬웨어 공격에 대해서는 두 가지 상반된 의견이 존재한다. 랜섬웨어 위협에 대한 사용자 인식의 확대와 안티 랜섬웨어 기술의 발전, 전반적인 정보 공유 증대와 국가간 사법 당국 간의 공조 등으로 랜섬웨어 위협이 한풀 꺾일 것이란 긍정적인 전망이 존재하지만, 해커들이 기술수준을 높인 랜섬웨어 위협은 올해도 계속되며, MS 오피스와 PDF로 만든 파일에 매크로를 숨겨 보안 소프트웨어를 피해가는 방법과 사회공학적인 기법이 적용된 지능화된 랜섬웨어의 등장으로 랜섬웨어의 위협이 올해 역시 지속될 것이란 전망 또한 존재한다.

기존 해킹의 주대상이었던 개인정보(주민등록번호, 휴대폰번호, 의료기록, 신용카드번호, 이메일 주소)를 거래하는 시장의 붕괴로 금전적 보상을 받기까지 장시간이 걸리고 가격도 낮아진 반면 랜섬웨어 해킹은 특별한 기술 없이 시작할 수 있고 유포 후 3일 이내에 비트코인이 들어오고 지속적인 수입을 보장해 해커들은 랜섬웨어를 포기할 이유가 없기 때문이다. 이에 따라 더욱 교묘하고 지능적이며 사회공학적인 기법을 접목해 발전할 것이라는 전망이 우세하다.

지난 2년간 랜섬웨어 위협에 대한 경험과 인식의 확산으로 데이터를 백업하는 사용자가 증가하고 랜섬웨어를 차단하는 보안기술이 발전했기 때문에 올해 랜섬웨어 해커들은 기존 랜덤방식의 지능형 공격을 강화하면서 동시에 병원 DB, 클라우드 스토리지, 중앙화 시스템을 공격하는 표적형 공격으로 진화할 것으로 전망된다.

또한 많은 인원이 동원된 콜센터 운영을 기반으로 강력한 오프라인 파일 암호화 실행과 100불정도의 낮은 금전요구, 차후 감염되지 않는 비용을 선불로 받는 새로운 랜섬 지불 모델의 도입 등을 특징으로 하는 스포라(Spora)와 같은 신종 랜섬웨어 그룹이 다수 출현할 것으로 예측되고 있다.

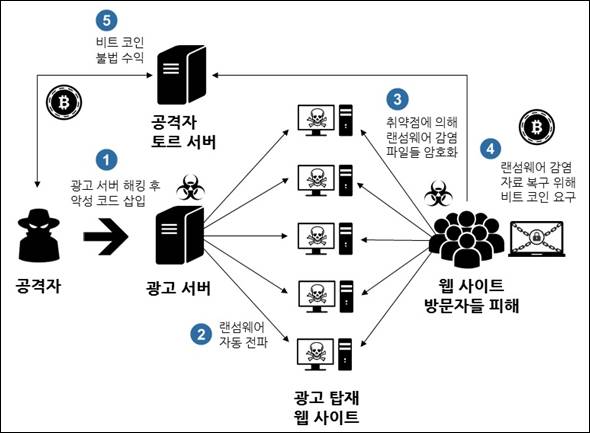

랜섬웨어는 홈페이지 취약점 악용 및 파일공유 사이트를 이용한 유포방식이 일반적이었으나, 지난해부터 사회공학적 공격방법을 이용한 스펨메일, 멀버타이징(광고서버를 해킹해 악성코드를 유포하는 공격기법)형태로 유포되는 사례가 발견되고 있어 올해에는 이러한 기존 방식과 함께 더욱 진화된 방식을 이용한 랜섬웨어 유포가 예상된다.

주요 방법으로는 APT 공격과 결합된 유포방식, 대중이 많이 이용하는 SNS 계정 탈취를 통한 랜섬웨어 유포, 모바일환경을 대상으로 한 랜섬웨어 유포 등이 예측되고 있다. APT 공격과의 결합방식은 다음과 같은 형태로 예상된다. ▲금융정보를 가진 개인·기업 PC 및 대기업, 금융기관, 병원 등 중요한 정보를 가지고 있으면서 막대한 몸값을 지불할 능력이 되는 기업 및 기관을 표적으로 한 타켓형 랜섬웨어 유포 ▲이메일 등을 통한 기업임원 PC 또는 취약한 시스템에 대한 랜섬웨어 유포 ▲기업 내부 암호화 솔루션(DRM) 취약점을 이용해 DRM 암호화 키 값을 변경해 몸값을 요구하는 DRM형 랜섬웨어 등이 꼽힌다.

특히, 2017년에는 대선, 헌법재판소 결정, 특검 등 사회·정치적 이슈를 노린 랜섬웨어 유포가 증가될 것으로 예상된다. 최근 북한이 금융 수익 목적의 해킹 활동을 표방하며, 랜섬웨어 영역으로의 확대 가능성도 예상된다.

예방 및 대응책은 ‘기본에 충실’

윈도우PC를 넘어서 모바일, 맥OS, 리눅스, 유닉스 등 다양한 플랫폼을 노리는 랜섬웨어 또한 증가하는 추세다. 윈도우 PC의 경우 가장 널리 사용돼 빠른 수익창출이 가능했다면, 상대적으로 보안솔루션들이 덜 사용되는 타 플랫폼을 직접적으로 노리는 것이다.

특히 리눅스를 타깃으로 하는 경우, 기업 서버 등의 데이터도 인질로 잡힐 가능성이 있다. 한 보안업체 담당자는 “기업이나 기관의 경우 민감한 장부, 설계도면 등이 유출될 가능성이 있으므로 대체적으로 데이터 몸값 요구에 응하는 경우가 많다”고 지적했다. 이런 경우 ‘확실한’ 랜섬웨어의 먹잇감이 될 수 있어 보안에 만전을 기해야 한다.

실질적인 랜섬웨어에 대응하기 위해서는 무엇보다도 피해 예방활동이 매우 중요하다. 특히 랜섬웨어는 데이터를 암호화하여 사용이 불가능하도록 만든다는 특징이 있으므로, 평소 중요자료를 정기적으로 백업하는 것이 가장 효과적인 예방방안이다.

최근 랜섬웨어는 PC에 연결된 저장장치, 클라우드 등의 파일까지 모두 암호화하므로 백업장치는 별도로 보관하며, 백업 시에만 연결하여 저장하는 것이 중요하다.

보안 업계 관계자들은 이러한 기본적 보안 수칙을 따르는 것이 랜섬웨어를 예방하는 가장 확실한 방법이라고 강조한다.

김준섭 이스트소프트 보안사업본부장은 “랜섬웨어 공격을 통해 해커들이 안정적인 불법 수익을 거두면서, 각종 신·변종 랜섬웨어가 꾸준히 출현하는 등 공격의 기법과 종류가 날로 다양해지고 있다”며, “랜섬웨어 감염 피해를 최소화 하기 위해서는 신뢰할 수 있는 백신을 사용하고 알 수 없는 출처의 메일은 열어보지 않는 등 사용자 스스로가 보안 수칙을 준수하는 것이 중요하다”고 당부했다.

| 1. 모든 소프트웨어는 최신버전으로 업데이트하여 사용합니다. 2. 백신 소프트웨어를 설치하고, 최신 버전으로 업데이트 합니다. 3. 출처가 불명확한 이메일과 URL 링크는 실행하지 않습니다. 4. 파일 공유 사이트 등에서 파일 다운로드 및 실행에 주의합니다. 5. 중요 자료는 정기적으로 백업합니다. < 랜섬웨어 피해 예방 5대 수칙 (출처:한국인터넷진흥원) > |