사용자 몰래 활동하는 신·변종 공격 잇따라 포착

취약점 패치 적용하고 모바일 보안 솔루션 도입 권고

[아이티데일리] 안드로이드 스마트폰 사용자가 이미지를 받거나 화면을 켜는 일만으로 악성코드에 감염되거나 정보를 탈취당하는 등 신종 위협이 발견돼 각별한 주의가 필요하다.

21일 정보보호 업계에 따르면 최근 팔로알토 네트웍스의 위협 연구 조직 ‘유닛 42(Unit 42)’는 삼성 갤럭시 스마트폰의 제로데이(Zero-day) 취약점을 악용한 ‘랜드폴(LANDFALL)’ 스파이웨어를 포착했다.

이미지 수신만으로 감염…클릭 없이 수초 내 악성코드 설치

이번에 악용된 취약점은 ‘CVE-2025-21042’로 삼성 갤럭시 스마트폰의 이미지 처리 라이브러리인 ‘libimagecodec.quram.so’에서 발견됐다. 이 취약점은 이미지 코덱 라이브러리가 ‘DNG(Digital Negative)’ 파일 형식을 처리하는 과정에서 발생한다. 공격자는 이를 악용, 특수하게 조작된 이미지 파일로 원격지에서 임의의 코드를 실행시킬 수 있다.

공격자는 CVE-2025-21042를 이용해 랜드폴 스파이웨어를 유포했다. 사용자가 메신저 ‘왓츠앱(WhatsApp)’을 통해 DNG 파일을 수신하면 미리보기 생성 과정에서 사용자 상호작용 없이 수 초 내로 스파이웨어가 설치된다.

공격이 성공하면 ‘liblandfall.so’라는 스파이웨어가 시스템 영역에 설치돼 마이크 녹음, 위치 추적, 사진·메시지 탈취, 통화 기록 수집 등 포괄적인 감시 활동을 수행했다.

삼성전자는 실제 공격 사례를 발견한 후 지난 4월 CVE-2025-21042에 대한 취약점 패치를 배포했으며, 또 다른 제로데이 취약점 ‘CVE-2025-21043’도 지난 9월 업데이트한 바 있다. 다만 팔로알토 네트웍스 조사 결과 공격자는 패치 몇 달 전부터 랜드폴 스파이웨어로 취약점을 악용하고 있었다.

스마트플랫폼 보안 전문기업 아이넷캅의 홍지원 대리는 “모바일 환경에 대한 첫 번째 방어선은 취약점 패치”라며 “삼성이 지난 4월 패치를 배포한 만큼 모든 갤럭시 사용자는 즉시 최신 업데이트를 적용해야 한다. 기업 환경에서는 ‘모바일 디바이스 관리(MDM)’으로 업데이트를 강제 다운로드하는 것이 권장된다”고 조언했다.

랜드폴 같은 지능화된 악성코드는 시스템 권한을 획득하기 위해 안드로이드 내 보안 정책(SELinux) 등을 변경하기도 한다. 홍 대리는 “랜드폴이 시스템 권한을 획득하려면 SE리눅스를 변경해야 하는데 이를 탐지할 수 있는 모바일 위협 방어(MTD) 솔루션 도입도 한 가지 해결책”이라고 덧붙였다.

화면 정보로 OTP 등 탈취…AI 기반 모바일 보안으로 대응

삼성 갤럭시 스마트폰 외에도 안드로이드 운영체제(OS)를 대상으로 한 공격은 지속되고 있다. 캘리포니아 버클리 대학교, 워싱턴 대학교, 카네기 멜런 대학교의 연구팀은 지난달 16일 안드로이드 기기에서 구글 OTP(One Time Password) 코드 등 민감 정보를 훔칠 수 있는 ‘픽스내핑(Pixnapping)’ 공격 사례를 발표했다.

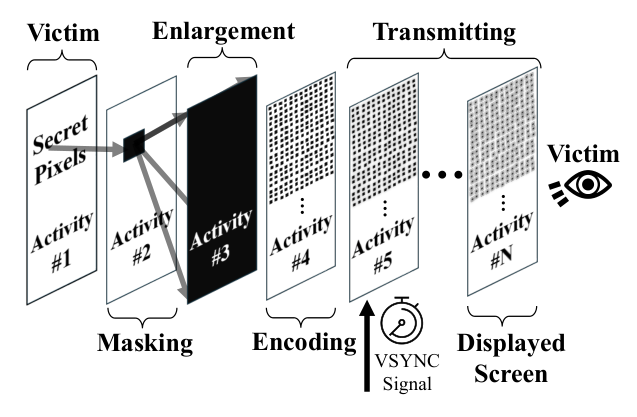

픽스내핑은 ‘픽셀(Pixel)’과 ‘납치(Kidnapping)’의 합성어로, 안드로이드의 화면 렌더링 과정을 악용한 공격이다. 공격자는 특정 픽셀 위에 투명한 레이어를 덧씌워 화면 정보를 탈취한다.

공격자는 픽셀 정보를 알아내는 작업을 반복함으로써 구글 OTP, 지메일(Gmail), 신용카드 결제 화면 등에서 보안 코드를 가로챘다. 연구 결과 픽스내핑으로 지메일의 받은 편지함 페이지를 복구하는 데 10~25시간 정도 소요됐다.

이번 공격의 특징은 앱 권한을 필요로 하지 않아 더욱 위험했다. 픽스내핑은 구글 픽셀(Pixel) 6~9 시리즈, 삼성 갤럭시 S25 등 최신 안드로이드 기기에서도 작동하는 점이 확인됐다. 구글은 이 취약점을 ‘CVE-2025-48561’로 지정하고 9월 8일부로 픽셀 기기용 긴급 패치를 완료했다. 또 12월 중에 안드로이드 보안 공지로 추가 패치를 제공할 것으로 알려졌다.

픽스내핑처럼 권한 없이 실행되는 공격은 사용자가 알아채기 어렵다. 안랩, 이스트시큐리티, 시큐리온 등 국내 보안업체들은 AI 기반 위협 탐지로 신·변종 악성 앱을 잡아내는 한편, 알림 접근 및 권한 제어 기능을 활용해 화면이나 알림을 가로채는 시도를 감지해 차단하고 있다.

안랩 ‘V3 모바일 시큐리티’, 이스트시큐리티 ‘알약M’은 머신러닝 분석으로 악성 앱을 사전 차단하고, 알림 접근 권한 모니터링으로 화면 정보 탈취 시도를 감지한다. 시큐리온은 안드로이드 보안 정책 변경을 실시간 감시해 랜드폴 같은 시스템 레벨 공격에 대응하는 모바일·사물인터넷(IoT) 안티해킹 솔루션 ‘온트러스트(OnTrust)’를 제공 중이다.