카스퍼스키 SIEM(보안 정보 및 이벤트 관리) 플랫폼, AI 기반 기능 추가

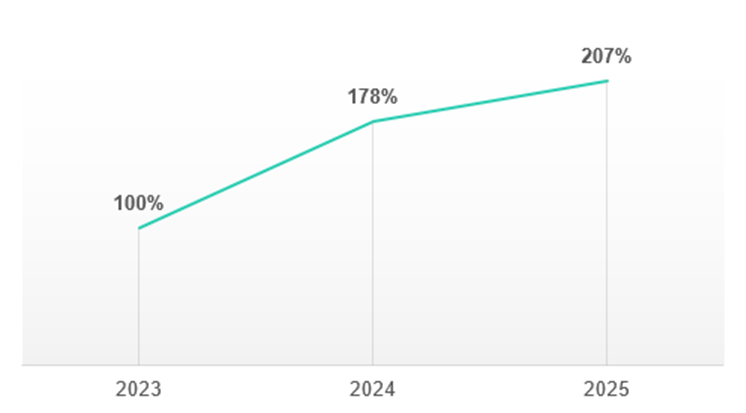

[아이티데일리] 카스퍼스키(지사장 이효은)는 지난 2년간 DLL 하이재킹 공격이 2배 증가했다고 27일 밝혔다. DLL 하이재킹 공격이란 윈도 운영체제에서 프로그램을 실행할 때 불러오는 동적 연결 라이브러리(DLL, Dynamic Link Library)를 사이버 공격을 위한 DLL로 바꿔치기하는 수법을 말한다.

최신 카스퍼스키 SIEM(Security Information and Event Management) 플랫폼에는 DLL 하이재킹 공격에 대응해 AI 기반 기능이 추가돼 DLL 하이재킹 공격 징후 탐지 효율성이 향상됐다.

DLL 하이재킹은 공격자가 합법적인 프로세스에 로드되는 라이브러리를 악성 라이브러리로 교체하는 일반적인 공격 기법이다. 스틸러, 뱅킹 트로이목마 등 대규모 피해를 주는 악성코드 제작자뿐 아니라, APT 그룹과 사이버 범죄 조직이 타깃 공격에 활용한다.

카스퍼스키는 2023~2025년 동안 DLL 하이재킹 및 DLL 사이드로딩 등 변형 공격 사례를 러시아, 아프리카, 한국 등 여러 국가 및 지역의 기업 대상 공격에서 관찰했다. 이러한 위협에 대한 보호 기능을 강화하기 위해, 카스퍼스키 SIEM은 모든 로드된 라이브러리 정보를 지속적으로 분석하는 AI 기반 전용 서브시스템을 도입했다.

회사 측은 이번 신규 기능이 이미 효과를 입증했으며, APT 그룹 토디캣(ToddyCat)의 공격을 조기에 탐지하고 차단하는 데 성공했다고 밝혔다. 그리고 이를 통해 타깃 조직에 대한 피해를 예방했으며, 정보 탈취 악성코드 및 악성 로더 감염 시도도 탐지했다고 덧붙였다.

카스퍼스키 AI 연구센터의 안나 피자코바 데이터 사이언티스트는 “신뢰할 수 있는 프로그램이 가짜 라이브러리를 로드하도록 속는 DLL 하이재킹 공격이 점점 늘고 있다. 공격자는 이를 통해 몰래 악성 코드를 실행할 수 있다. 탐지가 어려운 이 공격 기법에 AI가 중요한 역할을 할 수 있다. AI 기반 고급 보호 기술을 활용하는 것은 점점 진화하는 위협에 대응하고 핵심 시스템을 안전하게 지키는 필수 요소다”라고 말했다.

카스퍼스키 이효은 한국지사장은 “지난 2년간 DLL 하이재킹 공격이 2배 증가했다. 신뢰하는 프로그램을 악용해 악성 라이브러리를 로드하는 방식은 APT 그룹과 사이버 범죄 조직의 공통 도구가 되었으며, 한국 기업도 이러한 위협에 직면하고 있다. 카스퍼스키 SIEM은 로드된 라이브러리 정보를 지속적으로 분석하는 AI 기반 서브시스템을 추가했다. 토디캣 그룹의 공격을 조기에 차단한 사례처럼, 이 서브시스템은 탐지가 어려운 위협을 효과적으로 대응할 수 있다. 기업은 AI 기반 보호 기술을 활용하여 진화하는 위협에 대응하고 핵심 시스템을 안전하게 지키는 것이 핵심이다”라고 밝혔다.

카스퍼스키의 연구 블로그인 시큐어리스트(Securelist)는 관련 기사 두 편을 게시했다. 첫 번째 글은 DLL 하이재킹 공격 탐지를 위한 머신러닝 모델 개발 과정을 설명하며, 두 번째 글은 이 모델이 카스퍼스키 SIEM 플랫폼에 통합된 방식을 소개한다.