원격 코드 실행 CVE-2025-59287, PoC 익스플로잇 공개…즉각 업데이트 필요

[아이티데일리] 마이크로소프트(MS)가 10월 23일 윈도우 서버 업데이트 서비스(WSUS)의 심각한 보안 취약점에 대한 긴급 패치를 배포했다. CVE-2025-59287로 추적되는 이 취약점은 공개된 개념 증명(PoC) 익스플로잇과 함께 실제 공격까지 확인되면서 전 세계 윈도우 서버 관리자들에게 비상이 걸렸다.

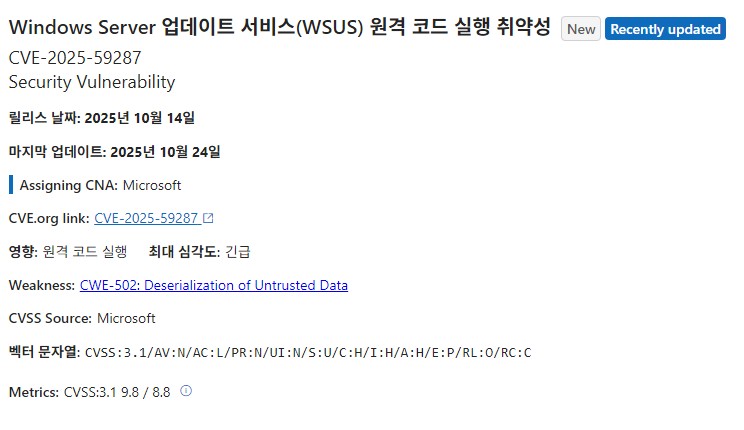

이번 취약점은 CVSS 9.8점의 치명적 등급으로, 인증되지 않은 원격 공격자가 특수하게 조작된 데이터를 WSUS 서버로 전송해 시스템 권한으로 악성 코드를 실행할 수 있다. WSUS는 기업 네트워크에서 윈도우 업데이트를 중앙 관리하는 핵심 도구로, 이 기능이 활성화된 서버만 영향을 받는다.

보안 기업 아틱 울프(Arctic Wolf)는 “현재 포트 8530과 8531을 통해 WSUS 서버를 표적으로 하는 공격을 관찰하고 있다”고 밝혔다. 헌트리스(Huntress)도 23일부터 4개 고객사에서 공격자들이 공개적으로 노출된 WSUS 서버를 악용해 민감한 네트워크 정보를 탈취하는 것을 확인했다고 발표했다.

MS는 당초 10월 8일 정기 패치로 이 취약점을 수정했으나, 초기 패치가 불완전했다는 판단에 따라 보다 포괄적인 대역 외 긴급 업데이트를 배포했다. 이번 업데이트는 윈도우 서버 2012부터 최신 윈도우 서버 2025까지 모든 지원 버전을 대상으로 하며, 설치 후 재부팅이 필요하다.

미국 사이버 보안 및 인프라 보안청(CISA)은 이번 취약점을 알려진 악용 취약점 카탈로그에 추가하고, 연방 기관들을 대상으로 11월 14일까지 패치를 완료할 것을 요구했다. 즉시 패치를 적용할 수 없는 경우 WSUS 서버 역할을 비활성화하거나, 방화벽에서 포트 8530과 8531로의 인바운드 트래픽을 차단해야 한다. 다만 이 경우 WSUS 기능이 완전히 중단되므로 최대한 신속히 정식 패치를 적용해야 한다.

한 국내 보안 업체 관계자는 “WSUS는 침해 시 공격자가 악성 업데이트를 배포하거나 IT 인프라 깊숙이 침투하는 경로가 될 수 있다”고 설명하며 “즉시 패치하는 것만이 안심할 수 있는 유일한 방법”이라고 덧붙였다.