2년 반 동안 첩보 활동 벌여…탐지 회피 위해 악성코드 개발까지

[아이티데일리] 새로운 중국 연계 해킹 조직 ‘팬텀 토러스(Phantom Taurus)’의 행적이 밝혀졌다. 이 조직은 중동, 아프리카, 아시아 지역의 정부 기관을 대상으로 첩보 활동을 벌인 것으로 확인됐다.

팔로알토 네트웍스(Palo Alto Networks)는 30일(현지 시각) 자사 위협 인텔리전스 조직인 ‘유닛 42(Unit 42)’가 2년 반 동안 팬텀 토러스를 추적한 결과를 발표했다.

조사 결과 팬텀 토러스는 외교, 군사, 정부 기관 등이 보유한 민감 정보를 목표로 첩보 활동을 벌였다. 주로 중동, 아프리카, 아시아 지역의 정부 기관과 정부 서비스 제공업체를 표적으로 삼았다.

유닛 42는 피해 대상이 중국의 지정학적 이해관계와 일치하는 점 등을 고려해 중국 연계 해커 조직으로 추정했다. 다만 구체적인 피해 기관명은 공개하지 않았다.

팔로알토 네트웍스 유닛 42의 리오르 로흐베르거(Lior Rochberger) 연구원은 “팬텀 토러스는 정부 부처가 보유한 외교, 국방 정보에 관심을 보였다. 특히 이들의 작전 시기와 범위는 주요 글로벌 사건 및 지역 안보 문제와 자주 일치했다”고 설명했다.

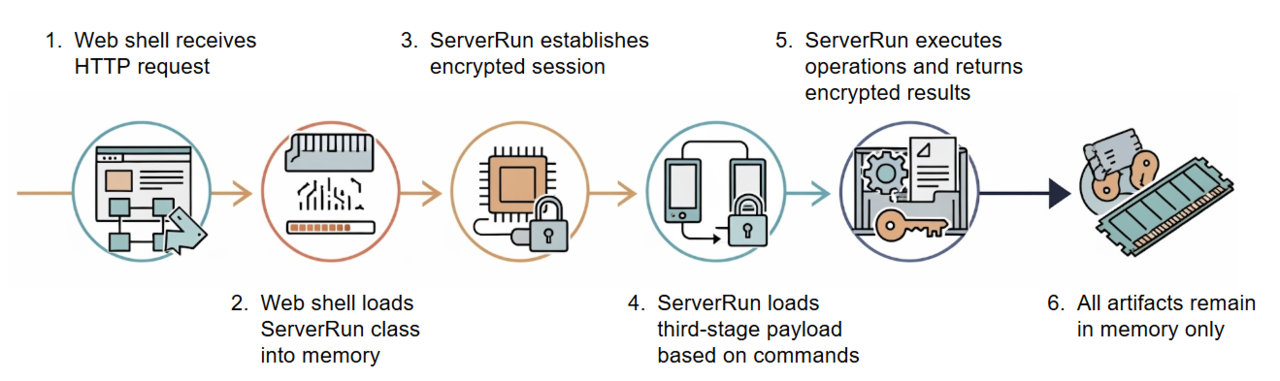

팬텀 토러스의 특징은 그간 중국 해커 조직과 다른 사이버 공격 전술을 채택했다는 점이다. 이들은 이전에 발견되지 않았던 ‘넷-스타(NET-STAR)’ 악성코드 제품군을 사용했다. 이는 ‘인터넷 정보 서비스(IIS)’ 웹 서버를 표적으로 만들어진 닷넷(.NET) 기반 악성코드다. IIS는 윈도(Windows) 서버 OS에서 기본 제공하는 웹 서버 소프트웨어다.

넷-스타는 세 개의 웹 기반 백도어(Backdoor)로 구성된다. 여기에는 파일 없이 메모리에서 실행되는 모듈형 백도어, 윈도의 '멀웨어 방지 검사 인터페이스(AMSI)'를 우회하는 백도어 등이 포함됐다.

이러한 악성코드들을 활용해 팬텀 토러스는 보안 탐지를 피한 채 장기간 숨어서 정보 수집을 지속할 수 있었다. 특히 탐지를 우회하기 위해 IIS 서버 내 다른 파일들과 타임스탬프가 일치하도록 조작하기도 했다.

아울러 팬텀 토러스는 활동 초기인 2023년경에는 기관 내 이메일 서버에 침투해 중요 정보를 탈취했다. 하지만 최근 들어 데이터베이스로 목표를 옮겼다. ‘mssq.bat’라는 스크립트를 사용해 주요 DB에 접속한 뒤 정보를 수집했다. 해당 스크립트는 SQL 서버 DB에 연결해 정보를 탐색하고 결과를 CSV 파일로 내보냈다.

팔로알토 네트웍스 유닛 42의 아사프 다한 위협 연구 책임자는 “팬텀 토러스는 윈도 OS 환경에 대한 깊은 이해를 토대로 넷-스타 악성코드를 만든 것으로 보인다”며 “극도로 은밀하게 실행되도록 설계됐기 때문에 인터넷과 연결된 서버 전반에 심각한 위협이 될 것”이라고 경고했다.