정상 패키지 유포 후 업데이트 과정서 악성코드 심어

AI가 조작된 내용 감지 못해…“MCP 생태계 향한 경고”

[아이티데일리] 거대언어모델(LLM)을 외부 데이터와 연결하는 데 쓰이는 ‘모델 컨텍스트 프로토콜(Model Context Protocol, MCP)’을 악용한 공격이 발견됐다. 공격자는 개발자 플랫폼에 정상적인 패키지를 올린 뒤 이후 업데이트에서 악성 스크립트를 심어 사용자 이메일을 탈취했다.

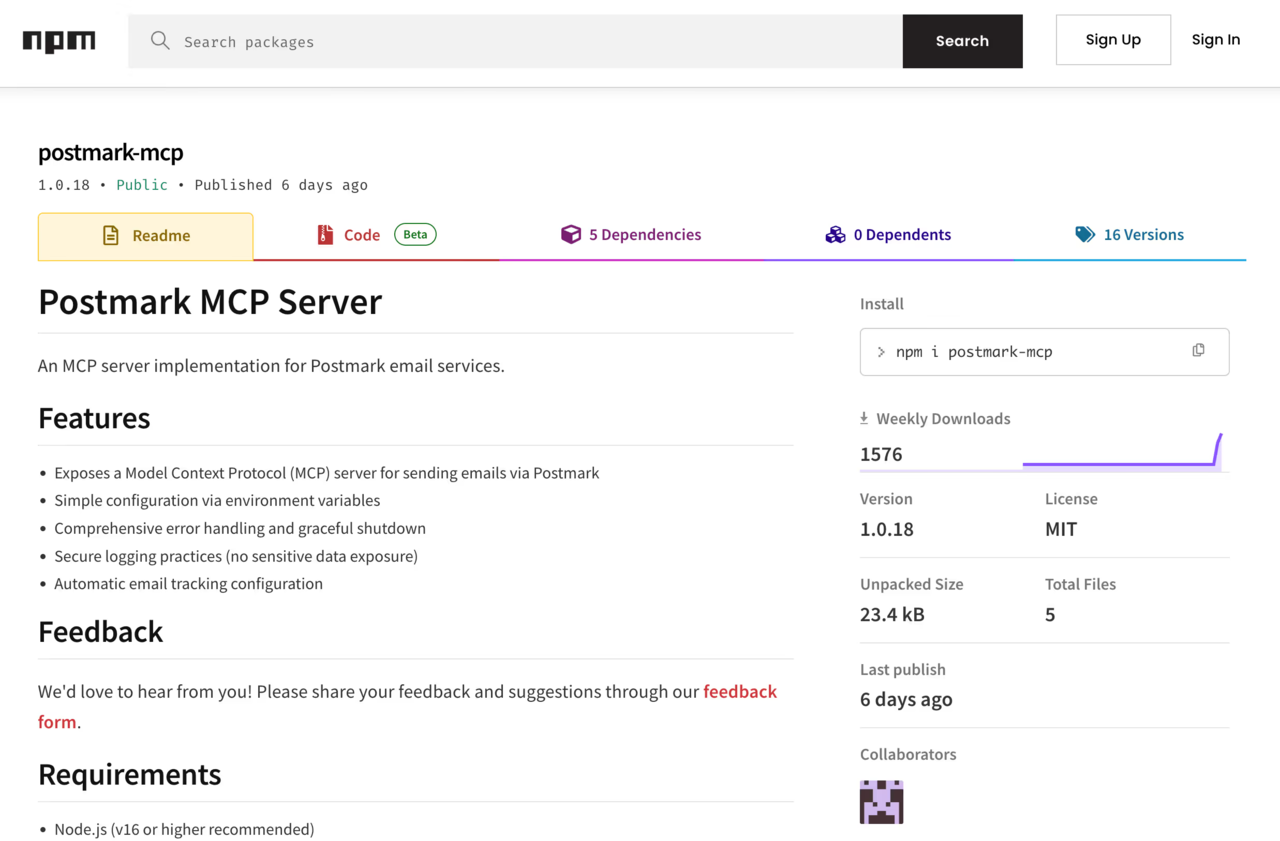

지난 29일 더 해커 뉴스(The Hacker News) 등 외신에 따르면, 이스라엘 보안 스타트업 ‘코이 시큐리티(Koi Security)’는 ‘postmark-mcp’라는 npm 패키지를 악용해 MCP 서버를 침해한 사례를 발견했다.

postmark-mcp는 인공지능(AI) 어시스턴트가 ‘포스트마크(Postmark)’를 통해 이메일 전송 및 관리 기능을 제공하는 MCP 서버다. 이메일 전송을 자동화할 뿐 아니라 추적 기능을 설정해 수신 확인 기능까지 제공한다. 포스트마크는 계정 가입 확인 등 트랜잭션 이메일을 전송하는 서비스다.

9월 15일 처음 배포된 이 패키지는 1.0.15버전까지 정상 작동했다. 하지만 공격자는 지난 17일까지 업데이트를 여러 차례 거친 뒤 1.0.16 버전에 메일을 개발자의 외부 서버로 복사하는 악성코드를 삽입했다. 이 코드는 이메일을 보낼 때 숨은 참조(BCC)에 해커의 이메일 주소를 자동으로 추가하는 명령어였다.

공격자는 악성코드를 통해 비밀번호 재설정, 송장 등 각종 이메일 정보를 수집했다. postmark-mcp는 npm 저장소에서 주당 1,500회 이상 다운로드됐다. 코이 시큐리티는 이번 악성 패키지로 약 300개 조직이 피해를 입고 매일 3,000여 개의 이메일이 유출됐을 것으로 추정했다.

이번 공격은 MCP의 보안 취약점을 노출한 사례다. 현재 MCP는 사용자 인증 및 권한 검증을 내장하고 있지 않다. 게다가 높은 권한을 보유해 AI 에이전트 환경을 통해 이메일, 비밀번호 등 여러 민감 정보에 접근할 수 있다. 공격자는 이 점을 노려 MCP 생태계를 표적으로 삼았다.

코이 시큐리티는 postmark-mcp 패키지를 즉각 삭제하고 이메일로 노출됐을 수 있는 자격 증명을 모두 교체할 것을 권고했다.

코이 시큐리티 이단 다르디크만(Idan Dardikman) 최고기술책임자(CTO)는 “MCP는 이메일 발송 과정에서 이상 여부를 사용자에게 검증하지 않은 채 맹목적으로 자동 실행된다”며 “AI는 악성코드로 추가된 숨은 참조 내용을 감지하거나 이메일이 도용되고 있다는 사실조차 인지하지 못했다”고 설명했다.

이어 “MCP에는 이러한 문제를 막기 위한 어떠한 보안 모델도 존재하지 않는다”며 “이번 공격은 한 명의 악의적인 개발자가 패키지를 유포한 사례에 그치지 않는다. MCP 생태계 전반을 향한 경고 신호다”라고 꼬집었다.

한편, 포스트마크는 공격 소식이 알려지자 지난 25일 ‘postmark-mcp’가 공식 도구가 아니며 이전에 npm에 포스트마크 MCP 서버를 게시한 적 없다고 공지했다. 이와 함께 이 악성 패키지를 시스템에서 즉시 제거하고 이메일 로그에서 의심스러운 활동이 있는지 확인하라고 안내했다.

포스트마크 측은 “악의적인 공격자가 npm에서 회사를 사칭한 가짜 패키지를 만들었고 15개 버전에 걸쳐 신뢰를 쌓은 뒤 외부 서버로 이메일 몰래 보내는 백도어를 추가했다”며 “포스트마크는 이 패키지나 악성 활동과 전혀 관련이 없다”고 선을 그었다.