사용자 기만 후 악성 명령 유도…보안 교육 및 이상 행위 탐지 필요

[아이티데일리] 북한의 해커 조직 ‘김수키(Kimsuky)’가 고도화된 피싱 전술로 우리나라에서 공격을 시도한 정황이 발견됐다.

2일 정보보호 업계에 따르면, 지니언스는 ‘클릭픽스(ClickFix)’ 전술을 활용한 김수키 그룹 위협 사례 분석‘ 보고서를 발표했다.

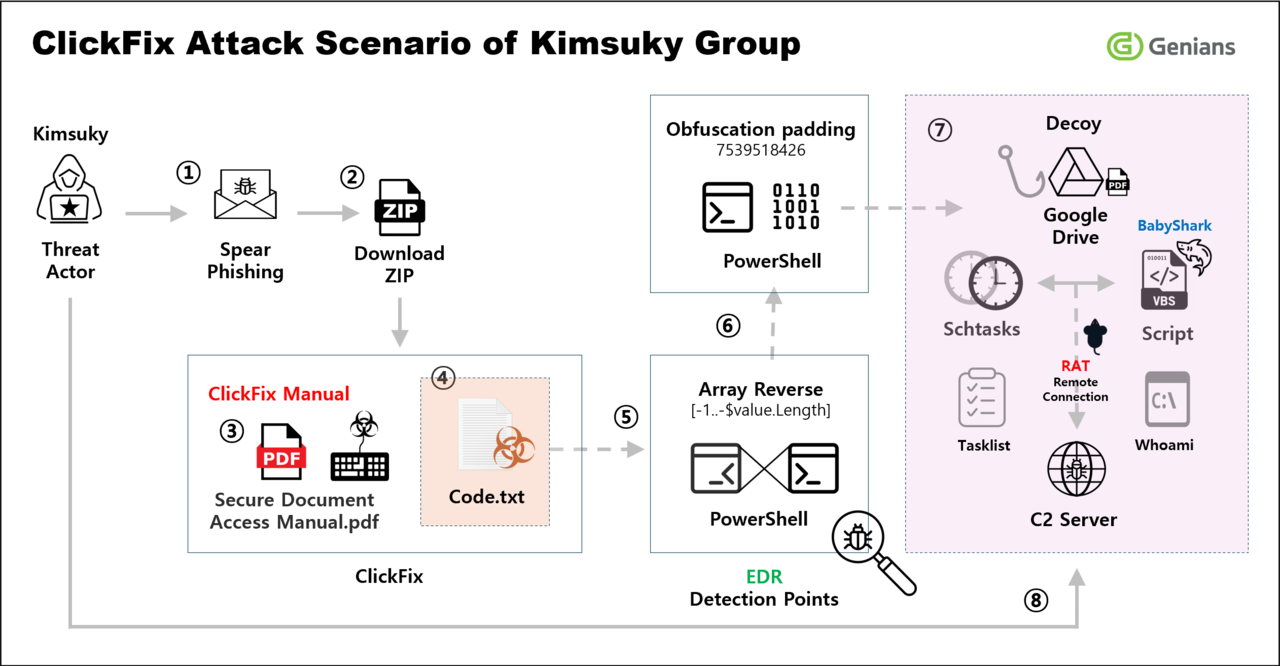

김수키 그룹은 본래 ‘비주얼 베이식 스크립트(Visual Basic Script; VBS)’ 기반 공격을 사용했다. 피싱 이메일로 피해자에게 접근한 뒤 악성 스크립트가 담긴 ‘.vbs’ 확장자 파일을 유포하고, 명령제어(C2) 서버와 연결해 정보 탈취 및 추가 공격을 감행했다. 다만 해당 확장자는 일상적으로 쓰이지 않아 주요 보안 솔루션에서 이를 탐지하고 차단할 수 있었다.

이에 김수키 그룹은 ‘클릭픽스’로 전략을 바꿨다. 클릭픽스는 사용자를 속여 악성 명령을 복사 및 붙여넣기로 실행하게 만드는 사회공학적 공격이다. VBS 기반 공격과 달리 사용자가 직접 입력하는 데다 윈도(Windows) 운영체제의 기본 도구인 ‘파워셸(PowerShell)’을 이용하므로 탐지를 회피할 수 있다.

해커 조직은 피싱 메일이나 사이트로 사용자를 현혹하고 악성 스크립트를 파워셸에 입력하도록 유도했다. 침해가 이뤄지면 C2 서버와 연결이 이뤄지며 공격자는 이를 바탕으로 추가 악성코드 설치 등을 연계했다.

실제로 지니언스는 지난 3월 우리나라에서 클릭픽스를 활용한 피싱 공격이 일어난 정황을 포착했다. 위협 행위자는 미국 고위급 안보 인사를 빙자한 메일로 사용자에게 다가가, 한국 회의 참석을 핑계로 첨부파일을 전달했다.

이 첨부파일에는 사용 설명서와 함께 악성 스크립트가 담긴 ‘Code.txt’ 파일이 포함됐다. 사용 설명서에는 텍스트 파일 내 스크립트를 복사하고 파워셸에 붙여 넣고 실행하라는 내용이 실렸다. 특히 김수키 그룹은 사용자가 악성 스크립트를 의심하지 못하도록 역순 배열 난독화 등으로 명령어를 교묘하게 숨겼다.

이 외에도 국방 연구 분야 채용 사이트로 위장된 홈페이지를 만들고 구직자들에게 악성 스크립트 유포를 시도한 사례가 확인됐다. 공격자는 사용자로 하여금 구글 크롬(Chrome) 원격 데스크톱 프로그램을 설치하도록 유도하고, 그 뒤 시큐어 셸(SSH)로 컴퓨터에 지속적으로 접속할 수 있는 환경을 구성했다.

지니언스는 이번 공격과 관련, 이메일 확인 시 북한식 단어 표기법이 쓰였는지를 확인할 것을 권고했다. 가령 내일을 북한에서는 ‘래일’로, 등록일 또는 게시일을 ‘적재일’로 작성하는 식이다. 또 파워셸 실행 후 특정 코드를 입력하라고 요구할 경우 클릭픽스 전술을 의심해야 한다고 조언했다.

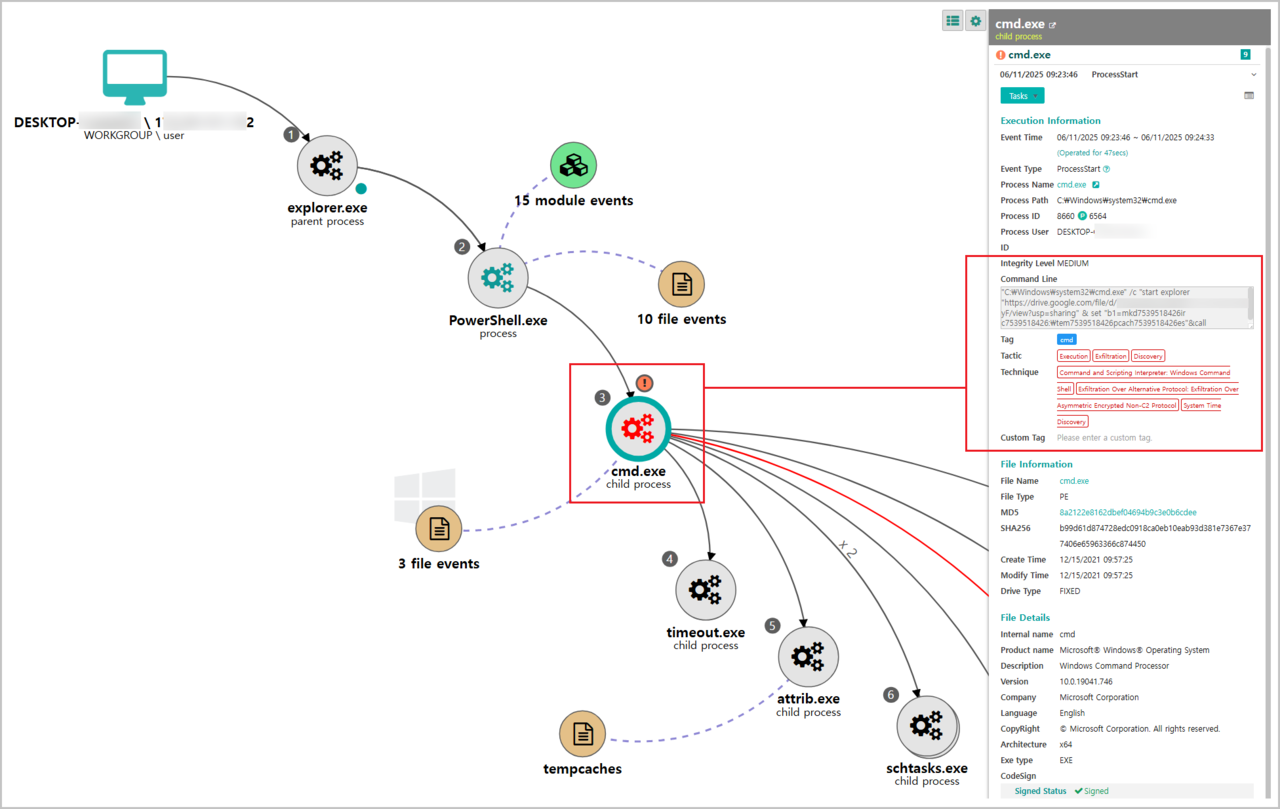

아울러 지니언스에서는 엔드포인트 탐지 및 대응 솔루션 ‘지니안 EDR(Genian EDR)’로 클릭픽스 공격 감지를 지원하고 있다. 사용자가 직접 실행한 파워셸 명령이라도 지니안 EDR은 이를 감지하고 이어지는 이벤트 흐름을 지속적으로 감시한다. 이를 통해 C2 서버 접속을 감지하고 이후 통신 내용까지 파악할 수 있다.

지니언스 측은 “유사 피해를 예방하기 위해선 실제 사례를 기억하고 보안 교육에 관심과 노력을 기울여야 한다”며 “단말 보안 강화를 위해 EDR로 이상 행위를 선제 탐지하는 일도 중요하다”고 강조했다.