카스퍼스키, 도커 API 포트 악용한 공격 사례 포착

[아이티데일리] 카스퍼스키(지사장 이효은)는 자사 전문가들이 컨테이너화된 환경을 대상으로 암호화폐 ‘데로(Dero)’를 채굴하기 위한 악성코드를 배포하는 사이버 공격을 확인했다고 28일 밝혔다.

카스퍼스키 전문가들은 침해 평가 프로젝트 진행 중에 이번 공격을 발견했다. 컨테이너 기반 인프라를 운영하며 강력한 보안 통제 없이 도커 API를 외부에 노출하는 모든 기업이 잠재적 공격 대상이 될 수 있다고 카스퍼스키 측은 분석했다.

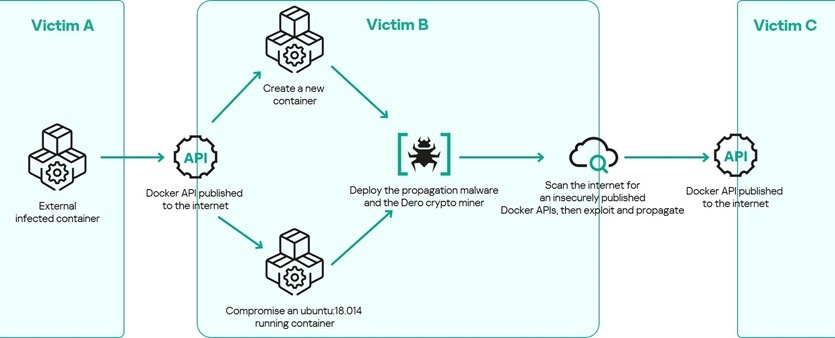

공격자들은 오픈소스 컨테이너 개발 플랫폼 ‘도커(Docker)’의 노출된 API를 악용한다. 이를 통해 두 가지 유형의 악성코드를 침해된 시스템에 주입한다. 하나는 채굴기이며, 다른 하나는 이 공격을 다른 취약한 컨테이너 네트워크로 확산하는 전파형 악성코드다.

공격자가 노출된 도커 API를 식별하면 기존 컨테이너를 침해하거나 표준 우분투(Ubuntu) 이미지를 기반으로 새로운 악성 컨테이너를 생성한다. 이후 감염된 컨테이너에는 ‘엔진엑스(nginx)’와 ‘클라우드(cloud)라는 두 가지 악성코드가 설치된다.

cloud는 암호화폐 ‘데로’ 채굴기이며, nginx는 지속성을 유지하고 채굴기의 실행을 보장하며 다른 노출된 환경을 스캔하는 악성 소프트웨어다. 특히 nginx는 명령 및 제어(C&C) 서버를 사용하지 않고 감염된 컨테이너가 독립적으로 인터넷을 스캔하고 채굴기를 새로운 대상으로 확산한다.

소프트웨어 개발사, 호스팅 제공업체, 클라우드 서비스 제공업체(CSP) 등 도커 API를 외부에 공개하는 기업은 이번 공격으로부터 안전하지 못하다.

쇼단(Shodan)에 따르면 2025년 현재 전 세계에서 매달 평균 485건의 도커 API 기본 포트가 노출돼 있는 것으로 확인됐다. 이 수치는 공격 캠페인의 공격 표면이 될 수 있는 진입 지점으로, 공격자가 노릴 수 있는 포트를 나타낸다.

카스퍼스키에서는 컨테이너 관련 위협을 완화하기 위해 도커 API를 사용하는 기업은 노출된 인프라 구조의 보안을 점검하고, 운영상 필요치 않다면 도커 API를 외부에 공개하지 말 것을 권고했다.

카스퍼스키 시큐리티 서비스의 앰젯 와제(Amged Wageh) 사고 대응 및 침해 평가 전문가는 “컨테이너는 소프트웨어 개발, 배포 및 확장성의 근간이다. 클라우드 네이티브 환경, 데브옵스, 마이크로서비스 아키텍처 전반에 걸친 광범위한 사용은 공격자에게 매력적인 표적이 된다”며 “이러한 의존성 증가에 따라 기업은 강력한 보안 솔루션과 사전 위협 탐지, 정기적인 침해 평가를 결합한 360도 보안 접근 방식을 채택해야 한다”고 강조했다.

카스퍼스키 이효은 한국지사장은 “공격자들은 합법적인 컨테이너 이미지를 무기화해 전통적인 방어 체계를 우회하는 자가 복제형 위협을 만들어내고 있다”며 “한국의 빠른 디지털 전환 상황에서 모든 기업은 즉시 컨테이너 구성을 점검하고, 런타임 보호를 구현해 주요 산업 전반의 컨테이너 보안 기준을 강화해야 한다”고 말했다.