전체 관리자 권한 탈취 후 네트워크 내부 이동으로 주요 장비 공격

[아이티데일리] 포티넷(Fortinet) 방화벽 제품 내 보안 취약점을 악용해 랜섬웨어를 유포한 사례가 발견됐다. 공격자는 해당 취약점으로 전체 관리자(Super Admin) 권한을 탈취 후 민감 데이터가 담긴 서버를 선택적으로 암호화했다.

17일 업계에 따르면 글로벌 사이버보안 업체 포어스카우트(Forescout)는 최근 자사 연구진이 포티넷 방화벽 내 보안 취약점 2개를 악용한 일련의 침입을 포착했다고 발표했다.

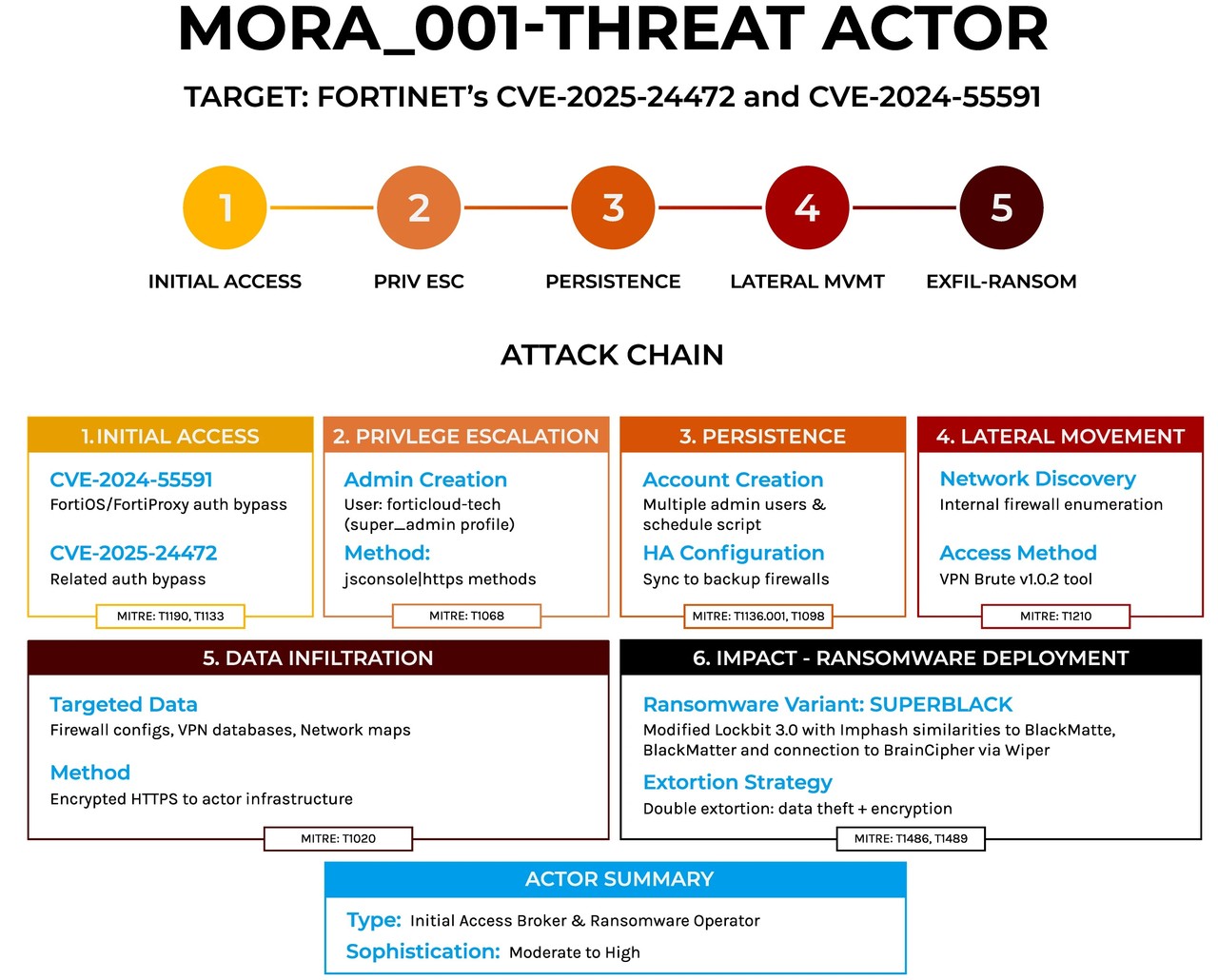

연구진에 따르면, 이번 공격은 포티넷 방화벽을 악용하는 데서 시작해 ‘슈퍼블랙(SuperBlack)’이라는 새로운 랜섬웨어 변종 배포까지 이어졌다.

공격자가 노린 보안 취약점은 CVE-2024-55591과 CVE-2025-24472다. 이는 포티OS(FortiOS)와 포티프록시(FortiProxy)에 영향을 미치는 인증 우회 취약점으로, 공격자는 이를 통해 전체 관리자 권한을 획득할 수 있었다.

포티넷은 지난 1월 CVE-2024-55591에 대한 보안 패치를 발표하며 악용 가능성을 경고했고, 지난달에는 CVE-2025-24472에 대해 추가 공지한 바 있다.

포어스카우트는 보안 취약점이 처음 공지된 1월 27일(현지 시각)로부터 나흘 뒤 이를 악용해 공격을 시도하는 해킹 조직 ‘모라_001(Mora_001)’을 포착했다.

이들은 취약점을 파고든 후 사용자 이름을 무작위로 입력해 접근 여부를 확인했고, 로컬 시스템 관리자 계정을 생성하는 과정을 지속했다. 특히 단일한 관리 계정에 의존하지 않고 새로 만든 계정을 통해 추가 계정 생성을 연쇄적으로 일으켰다. 침해 계정을 식별하기 힘들게 교란함으로써 치료 작업을 어렵게 만들려는 의도로 포어스카우트 측은 분석했다.

해킹 조직은 로컬 관리자 계정을 만든 뒤 정책, 경로, 키 및 VPN 구성 등 중요 정보가 담긴 방화벽 구성 파일을 내려받았다. 이를 통해 VPN 계정을 새로 생성하고 초기 진입 지점 외에 또 다른 공격 경로를 만들어 접근을 유지했다.

최종적으로 네트워크 내에서 측면 이동하며 랜섬웨어를 배포했다. 이 과정에서 파일·인증 서버, 데이터베이스 등 가치가 높은 장치를 표적으로 삼았다. 공격자들은 락비트(LockBit) 빌더를 사용해 자체적으로 파일 암호화 랜섬웨어 변종을 만들었다.

포어스카우트는 해당 랜섬웨어 변종을 ‘슈퍼 블랙’으로 명명했으며, 러시아어가 쓰인 점과 유사한 공격 사례를 고려해 해킹 조직의 국적을 러시아로 추정했다.

포어스카우트 측은 “취약점이 공개된 후 빠르게 공격에 악용된 사실은 신속한 업데이트 적용의 중요성을 보여준다”며 “위협을 완화하기 위해선 업데이트 적용과 함께 네트워크 세분화, 계층화된 보안 제어 등으로 심층 방어(Defense in Depth) 체계를 마련해야 한다”고 강조했다.