암호화폐 지갑 목표로 사용자 데이터 탈취 및 백도어 설치

[아이티데일리] 북한과 연계된 해킹 조직 라자루스(Lazurus)가 소셜미디어 플랫폼 ‘링크드인(Linkedin)’에 가짜 구인 공고를 올려 악성코드를 유포했다는 사실이 드러났다. 해당 악성코드는 사용자 데이터를 수집할 뿐 아니라 암호화폐 지갑을 목표로 지속적인 정보 탈취를 자행했다.

비트디펜더는 5일(현지 시각) 공식 블로그를 통해 라자루스가 링크드인으로 악성코드를 유포해 사이버공격을 일삼았다고 밝혔다.

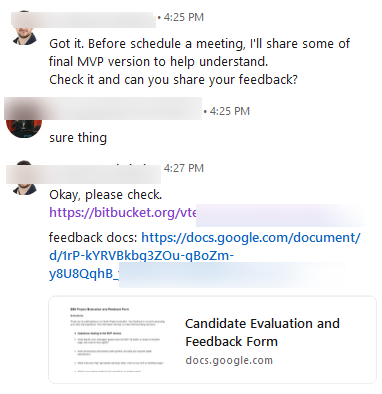

비트디펜더에 따르면, 라자루스는 공격 대상자에게 분산형 암호화폐 거래소에서 일할 수 있는 기회를 거짓으로 제안했다. 이에 대상자가 관심을 표하면 이력서나 개인 깃허브(GitHub) 저장소 링크를 요구했다.

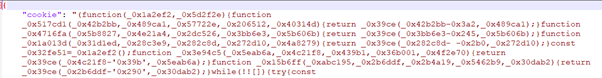

정보를 확보하면 프로젝트의 최소 기능 제품(Minimum Viable Product, MVP)이 포함된 저장소와 함께 해당 데모를 실행해야만 답할 수 있는 질문이 담긴 문서를 공유했다. 여기에는 악성코드를 동적으로 불러오는 난독화된 스크립트가 담겨 있었다.

이 악성 스크립트는 특정 브라우저 확장 프로그램을 널리 알려진 암호화폐 지갑을 타깃으로 삼도록 설계됐다. 실행되면 확장 프로그램에 해당하는 중요 파일을 수집하는 동시에 사용된 브라우저 내 로그인 데이터를 빼냈다. 그뿐 아니라 ‘main99_65.py’라는 파이썬 스크립트를 다운로드해 사이버공격을 확대하기 위한 기반까지 마련했다.

이후 악성 바이너리를 마이크로소프트 디펜더(Microsoft Defender)의 예외 목록에 추가하며, 명령 및 제어(C2) 서버와 통신하기 위한 토르(Tor) 프록시 서버를 다운로드했다. 이 과정에서 △광범위한 데이터 수집을 위한 ‘백도어’ △암호화폐 채굴기 △win32 API를 악용한 ‘키로거’ 등을 배포했다.

비트디펜더 측은 “라자루스 그룹은 개인 데이터 탈취를 넘어 항공, 방위, 핵 산업 분야에서 기밀 정보, 독점 기술을 확보하려고 공격을 감행한다”며 “가짜 구인 공고를 통한 악성코드 배포뿐 아니라 신원을 위조해 여러 회사에 침투하려던 시도도 발견했다”고 설명했다.

이어 “소셜 플랫폼은 점점 악의적 활동의 온상으로 변모하고 있다. 직무 설명이 모호한 공고를 주의하며, 의심스러운 저장소를 열거나 검증되지 않은 코드는 실행하지 말 것을 당부한다”고 덧붙였다.