사이버 공격 대부분 이메일통해 유입, 파일 무해화해 조직 내부 보호

[아이티데일리] 코로나19 팬데믹 이후 사이버 위협이 나날이 증가하고 있다. 특히 코로나19 관련 이슈를 악용한 사회공학적 기법의 스미싱, 피싱 공격이 기승을 부리고 있다. 이러한 사이버 공격 대부분이 이메일을 통해 유포되고 있다. 사회공학적 기법을 활용해 이메일 수신자를 속이는 것이다.

외부로부터 유입되는 공격, 특히 이메일 및 웹을 통해 들어오는 공격에 대응하기 위한 방안 중 하나로 ‘콘텐츠 무해화 및 재조합(CDR)’ 기술이 떠오르고 있다. 유입되는 콘텐츠, 파일을 무해화해 안전하게 확인할 수 있도록 제공함으로써 사이버 공격을 방지하는 기술이다.

최근 사이버 공격은 대부분 이메일을 통해 유입되고 있다. 트렌드마이크로는 지난해 상반기 탐지·차단한 사이버 공격 278억 건 중 93%가 이메일을 통해 유입됐다고 발표한 바 있다. 지난 3분기 랜섬웨어 공격이 상반기 대비 50% 이상 급증했다는 점을 감안할 때 이메일을 통한 사이버 위협 또한 크게 증가했음을 유추할 수 있다.

이메일을 통한 사이버 공격은 사회공학적 기법을 활용해 수신자를 속이는 경우가 대다수다. 수신자가 관심을 가질만한 내용으로 위장해 첨부된 파일 또는 URL을 실행하도록 유도하는 것이다. 만약 수신자가 악성 파일 및 URL을 실행하면, 안에 첨부된 악성코드가 동작해 랜섬웨어 감염, 정보유출 등으로 이어진다.

이메일을 통한 사이버 공격은 다양한 의도를 갖고 이루어진다. 대표적으로 랜섬웨어 감염 등을 통한 ‘금전적인 이득’을 목표로 하는 것을 들 수 있다. 랜섬웨어가 유포되는 정황을 살펴보면, ▲이력서 ▲저작권 위반 관련 문의 ▲전자상거래 위반행위 조사통지서 ▲파일 다운로드 등으로 위장하고 있다. 지난해에는 코로나19 팬데믹 이슈를 악용해 ‘코로나19 실시간 확진자 현황’ 등으로 위장한 랜섬웨어가 유포된 사례도 있다.

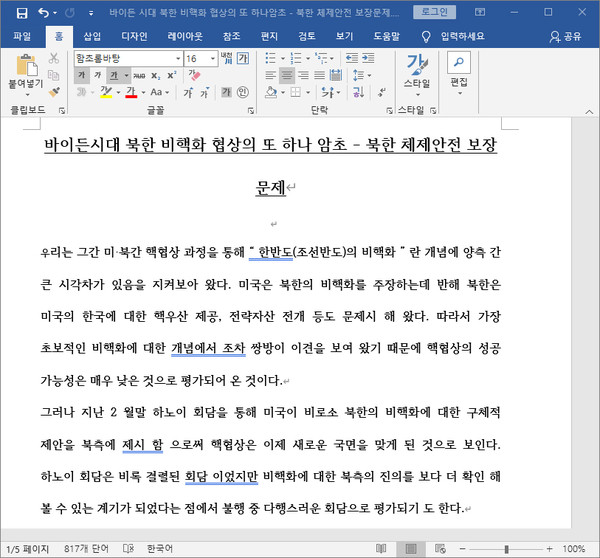

정보 탈취를 위한 스피어피싱 공격도 대부분 이메일을 통해 유입된다. 특히 국내에서는 대북 관련 내용의 스피어피싱 공격이 많이 발견되고 있다. 이스트시큐리티 시큐리티대응센터는 지난해 북한 이슈를 악용한 APT 공격이 연이어 발생하고 있다고 경고한 바 있다. 통일부 자료는 물론, 통일 관련 공모전 신청서, 미국 바이든 행정부 출범 관련 문서 등으로 위장해 관련자들을 노리고 있다. 이스트시큐리티 측은 해당 공격들이 ‘탈륨’과 ‘금성121’ 등 북한 연계 조직의 소행이라고 추정하고 있다.

이메일을 통해 유입되는 사이버 공격을 예방하기 위해서는 ▲출처가 불분명한 메일에 첨부된 파일 및 URL 실행 금지 ▲MS오피스, 한컴오피스 등 SW 및 OS 최신 업데이트 유지 ▲안티바이러스 솔루션 활용 등 필수 보안 수칙을 준수해야 한다.

이메일로 유입되는 공격, ‘CDR’로 무해화

조직의 입장에서 이메일로 유입되는 공격을 예방하기 위해서 가장 먼저 고려할 수 있는 것은 APT 대응, 안티바이러스 등 보안 솔루션 구축이다. 더불어 이메일 모의훈련을 통한 직원 교육 등도 고려할 수 있다.

하지만 안티바이러스 솔루션의 경우 시그니처 기반으로 탐지하기 때문에 알려진 위협에는 효과적으로 대응하지만, 알려지지 않은 제로데이(Zero day) 공격은 탐지하기 어렵다. 이에 대응하기 위해 샌드박스 등 APT 대응 솔루션을 도입하지만, 최근에는 샌드박스를 우회하는 기술도 나오고 있다는 것이 문제다.

이러한 문제들을 해결하고 제로트러스트(Zero Trust)를 실현하기 위한 방안으로 ‘콘텐츠 무해화 및 재조합(CDR, Content Disarm & Reconstruction)’이 주목받고 있다. CDR은 외부에서 유입되는 파일, 이메일, URL을 모두 안전하게 무해화한다는 개념이다.

글로벌 CDR 시장은 2023년 2억 2,900만 달러(2,530억 원)로 증가할 것으로 전망된다. 국내 시장의 경우 형성 초기 단계로 보인다. 주요 CDR 솔루션은 글로벌 기업인 옵스왓(OPSWAT)의 ‘메타디펜더(Metadefender)’, 보티로의 ‘보티로(Votiro)’ 등이 있으며, 국내에서는 소프트캠프의 ‘실덱스(SHIELDEX)’, 지란지교시큐리티의 ‘새니톡스(SaniTOX)’ 등이 공급되고 있다.

미대선 관련 내용으로 위장한 APT 공격, CDR로 대응

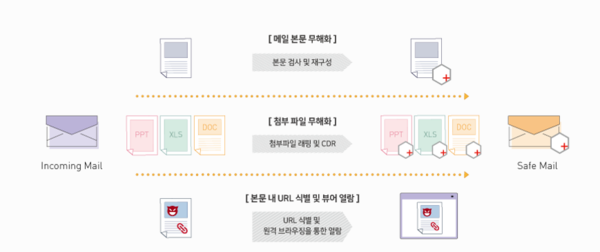

CDR 솔루션은 ▲메일 본문 무해화 ▲첨부파일 무해화 ▲결과 리포트 등의 기능을 제공한다. 이를 통해 이메일 등을 통해 외부로부터 유입되는 악성코드 등 잠재적인 위협을 제거한다.

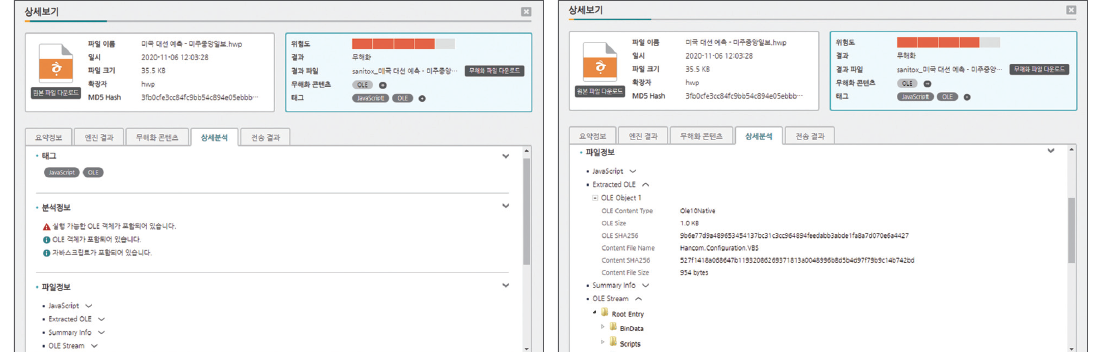

지란지교시큐리티는 최근 미국 대선 이슈를 악용해 유포됐던 APT 공격을 ‘새니톡스’로 분석한 사례를 공개했다. ‘새니톡스’에 악성 파일을 등록하면, 문서의 기본정보와 위험도를 확인할 수 있다. 상세보기를 누르면 위협 요소에 대한 자세한 정보를 확인할 수 있다. 악성문서의 경우 상세 분석 정보에 ‘실행 가능한 OLE(Object Linking and Embedding) 객체가 포함돼 있습니다’라는 문구를 확인할 수 있으며, 파일 정보에서 해당 문서의 구조와 위협이 되는 OLE 정보를 자세히 알 수 있다.

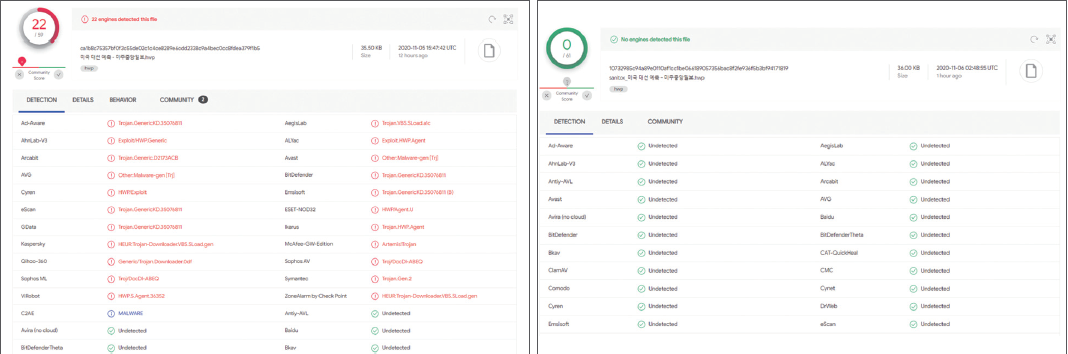

안티바이러스 엔진을 통해 무해화 전후를 비교하면, 악성코드가 무해화된 것을 확인할 수 있다. 자세한 정보에서는 OLE가 무해화돼 제거된 이력을 제공한다. 더불어 마지막으로 정합성 확인을 통해 파일이 정상적으로 실행되는지, 내용에 문제가 없는지 확인하게 된다.

지란지교시큐리티 관계자는 “이미 알려진 악성코드를 포함한 문서는 시그니처 기반의 안티바이러스 등을 통해 탐지될 수 있지만, 알려지지 않은 혹은 변형된 위협 요소를 통한 제로데이 APT 공격에 대해서는 안티바이러스는 대응할 수 없다. 하지만 살펴본 바와 같이 CDR은 위협적인 액티브콘텐츠를 제거하고 재조립하는 과정을 통해 안티바이러스가 놓친 위협적인 파일에 의한 제로데이 APT 공격에 대해서 선제적으로 대응할 수 있다”고 강조했다.

웹 격리 서비스 결합 등 고도화되는 CDR 솔루션

국내 시장에서는 소프트캠프, 지란지교시큐리티 등이 레퍼런스를 확대하고 있다. 지란지교시큐리티는 4대사회보험 정보연계센터와 경찰청 등 다수 공공기관에 CDR 솔루션 ‘새니톡스’를 공급했으며, 일본 시장에서도 성과를 거두고 있다.

소프트캠프 역시 CDR 솔루션 ‘실덱스(SHIELDEX)’로 국내는 물론, 일본에서도 레퍼런스를 확보하고 있다. 최근에는 ‘실덱스’ 서비스를 포함한 통합 클라우드 보안 서비스 ‘시큐리티 365’를 론칭, 클라우드 보안 시장 공략에 박차를 가하고 있다.

소프트캠프의 ‘실덱스’는 외부로부터 유입되는 이메일 및 파일에 대한 무해화 서비스는 물론, 웹 격리 서비스를 통해 이메일 등에 포함된 URL도 안전하게 이용할 수 있도록 지원한다. 더불어 ‘실덱스’는 사전예방지수라는 개념을 도입해 CDR이 무해화한 위험요소가 얼마나 유의미한 지표인지 직관적으로 제공한다. 사전예방지수는 CDR이 제로데이 공격 등에 대해 사전에 예방한 수치를 의미하며, 윌별로 무해화 요청된 원본파일에 대해 악성 파일 검사를 수행해 정상파일과 악성 파일의 비율을 제공한다.